Une des améliorations de Windows Server 2012 et l’amélioration du protocole Direct Access.

Apparu sous Windows 2008R2, c’était très compliqué à mettre en place. Avec 2012, les pré-requis sont beaucoup moins contraignant. On peut même déployer tout l’environnement sur un seul serveur.

Pre-requis

Voici les prérequis pour installer direct Access sur un seul serveur avec une seule carte réseau :

- Un serveur intégré dans un domaine sur lequel on installera le role Direct Acess

- Une adresse IP Public

- Un enregistrement DNS qu’on fera pointer sur l’adresse IP pulique

- Rediriger le port 443 sur le serveur Direct Access.

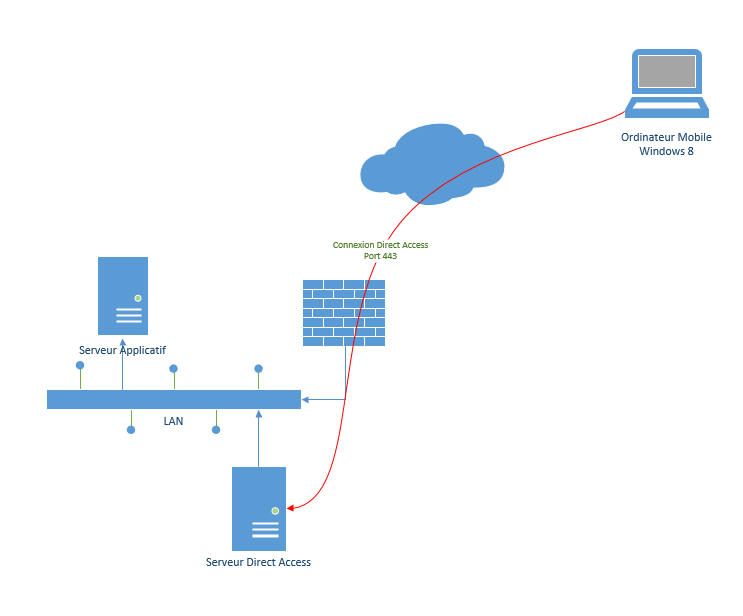

Architecture

Pour l’architecture, on peut pas faire plus simple. On gère un seul serveur Direct Access (pas de redondance, ni de PKI ou quoi que ce soit).

Installation

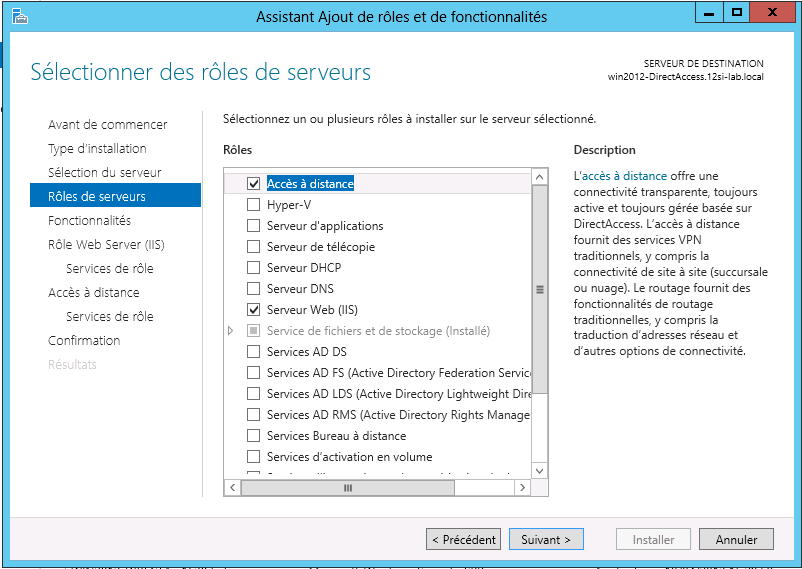

Tout d’abord il faut rajouter le rôle accès à distance (installe à même temps le rôle serveur Web).

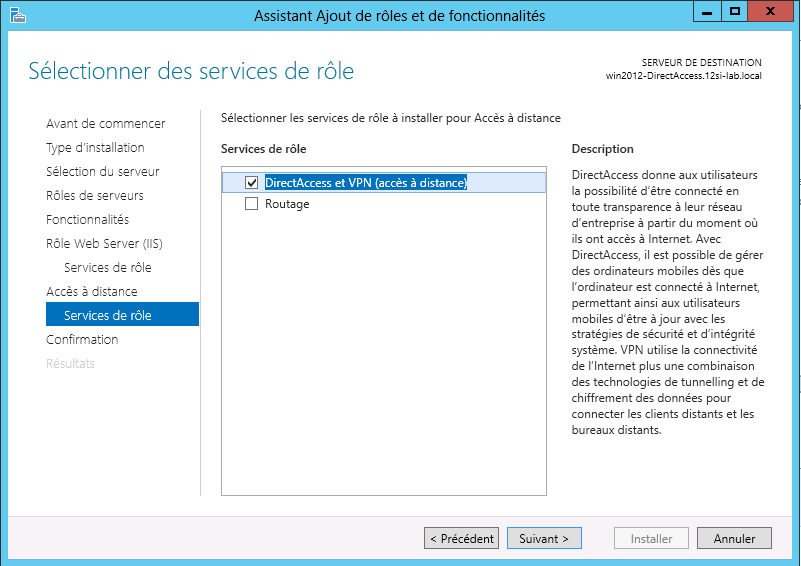

On valide bien l’installation du Service de rôle DirectAcess.

Une fois l’installation terminée. Il faut configurer l’accès distant. Dans notre cas nous choisirons de déployer directAccess et le VPN.

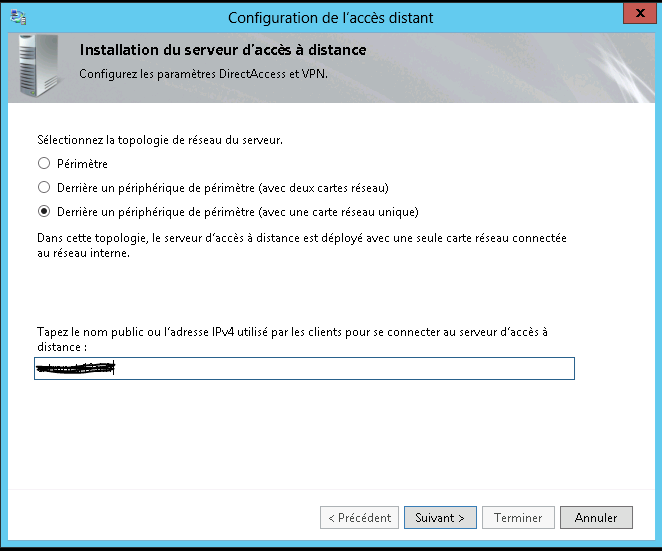

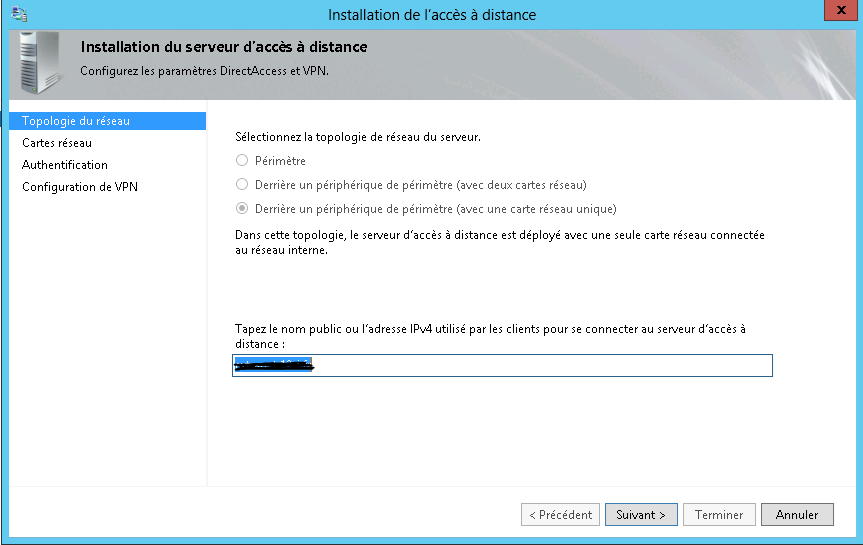

Il faut alors définir la topologie de déploiement (dans notre cas un seul serveur avec une seule carte réseau).

On définit alors le nom public qui sera utilisé pour l’accès à DirectAccess.

Voilà direct access est configuré ou pas…

La console de gestion se lance et nous pouvons continuer la configuration.

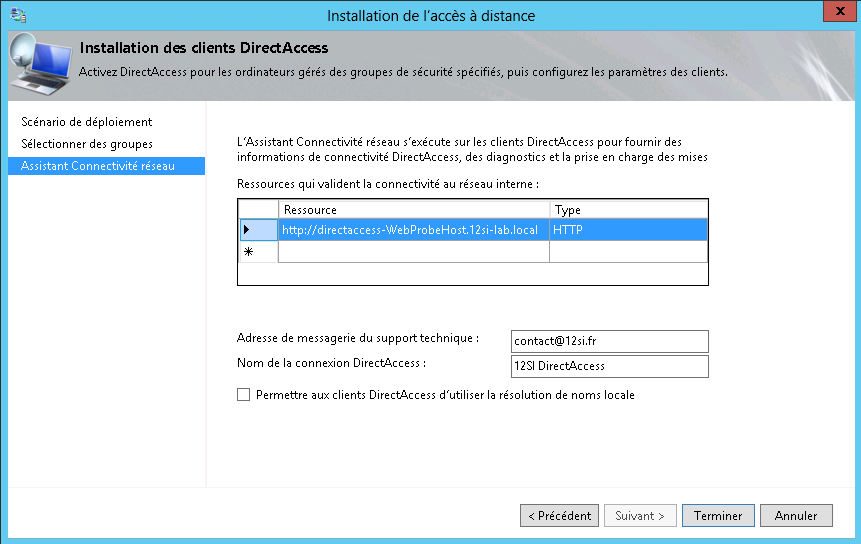

On va d’abord se porter sur l’étape 1 : la configuration des clients.

On choisit quel scénario de déploiement paramétrer. Dans notre cas nous utiliserons direct access aussi pour l’accès distant.

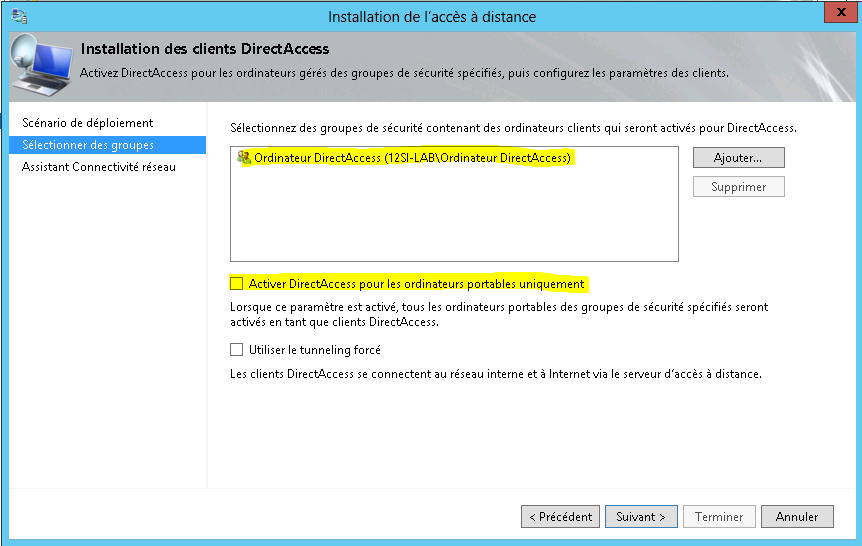

On choisit alors quels clients auront droit d’utiliser directaccess. Dans ce cas j’ai crée un group AD composé des comptes ordinateurs que je désirai paramétrer pour direct Access.

J’ai aussi décoché la case pour ne pas activer la fonctionnalité uniquement sur les ordinateurs portable (Et oui mon environnement de lab est à base de vm).

Voilà pour l’étape 1 et la configuration des clients.

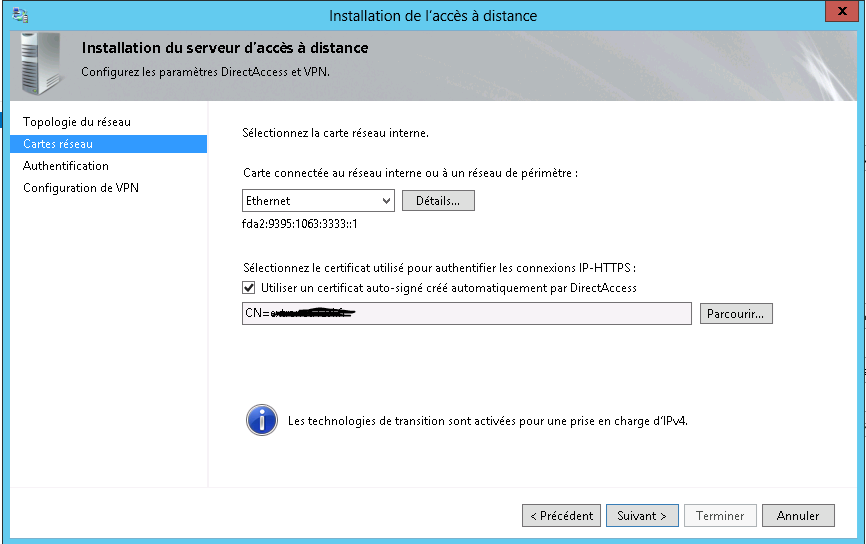

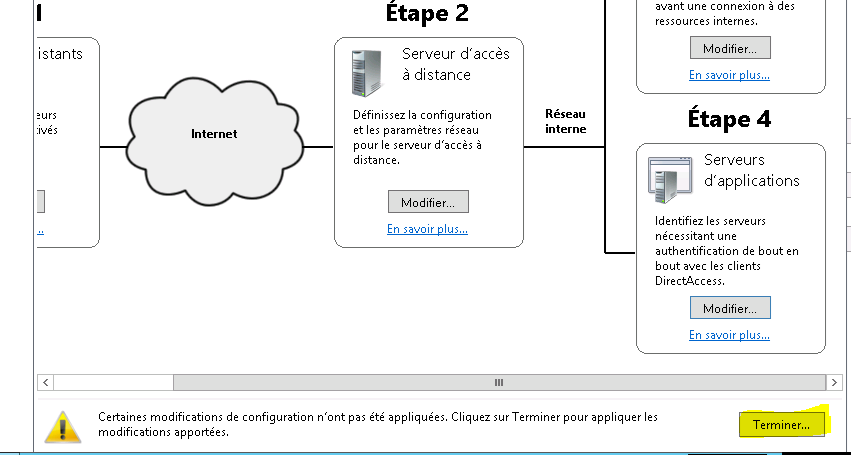

Maintenant on passe à l’étape 2 avec la configuration du serveur d’accès à distance.

On confirme la carte réseau utilisée ainsi que le nom utilisé pour la génération du certificat autosigné.

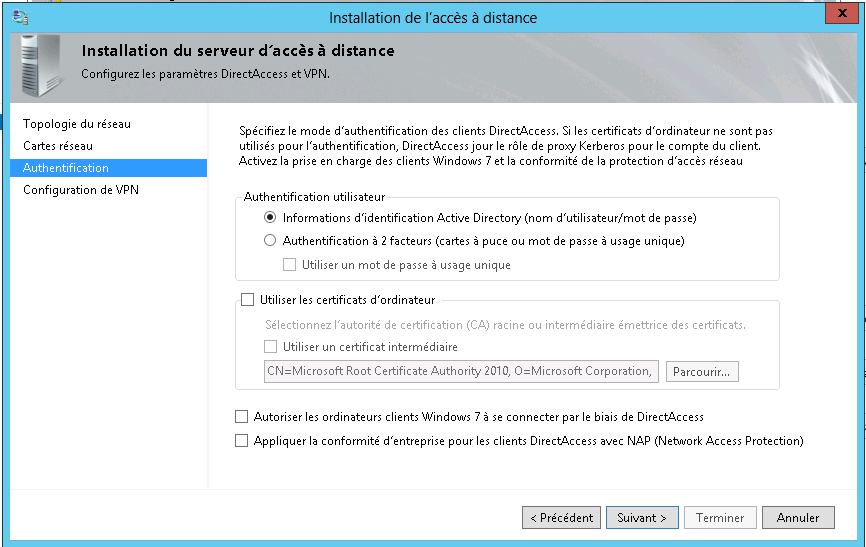

Pour l’authentification, la nouveauté de Windows8 est la capacité à prendre en compte le Proxy Kerberos, ainsi l’authentification direct access ne nécessite pas de certificat d’ordinateur. Cette fonctionnalité n’est présente que sur Windows 8. Pour windows 7 il faut gérer des certificats d’ordinateur.

Nous allons paramétrer DirectAccess avec Windows 8 dans un premier temps et on verra dans un autre article pour le fonctionnement avec Windows 7.

Etape 3.

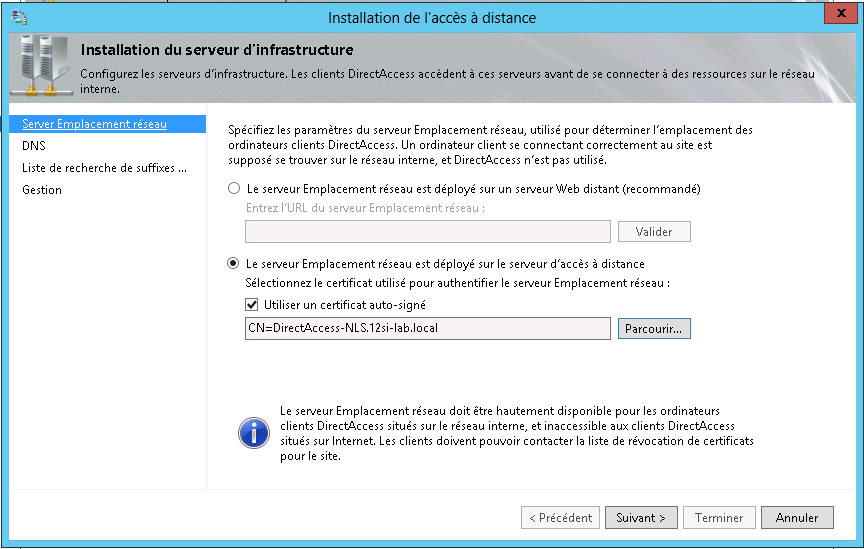

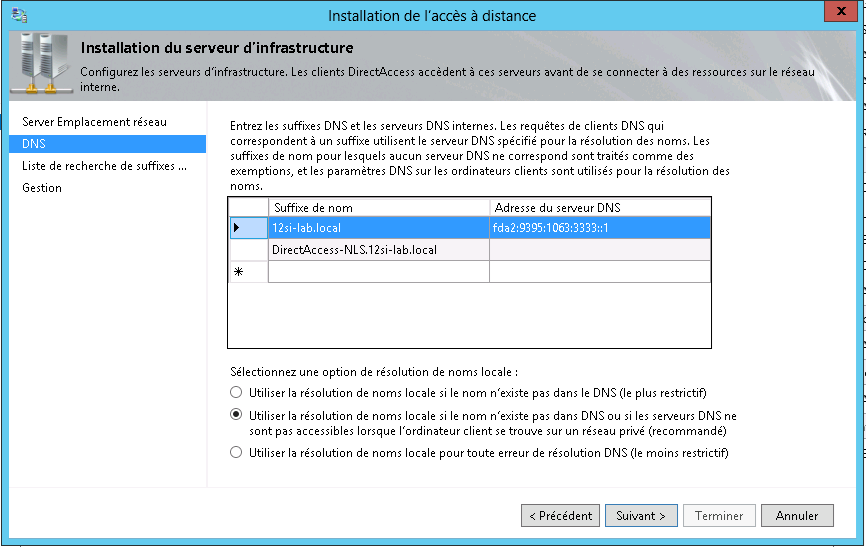

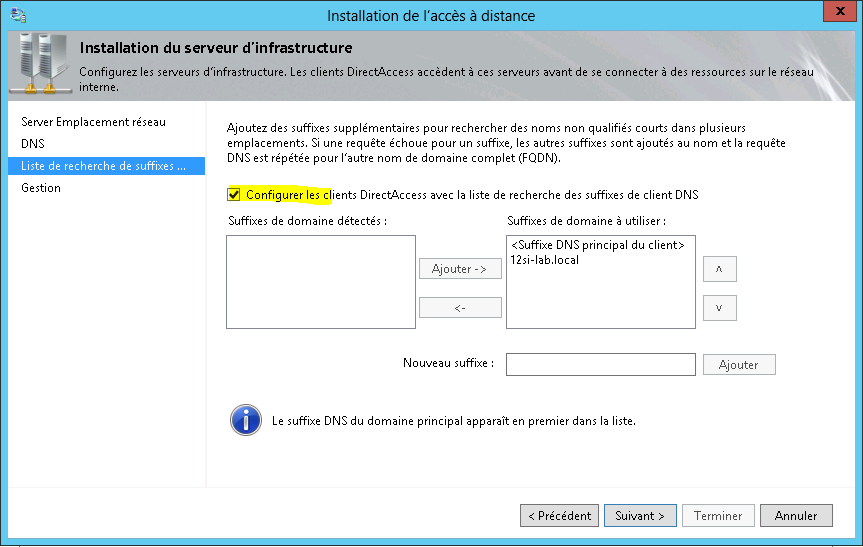

Configuration du serveur NLS.

Etape 4

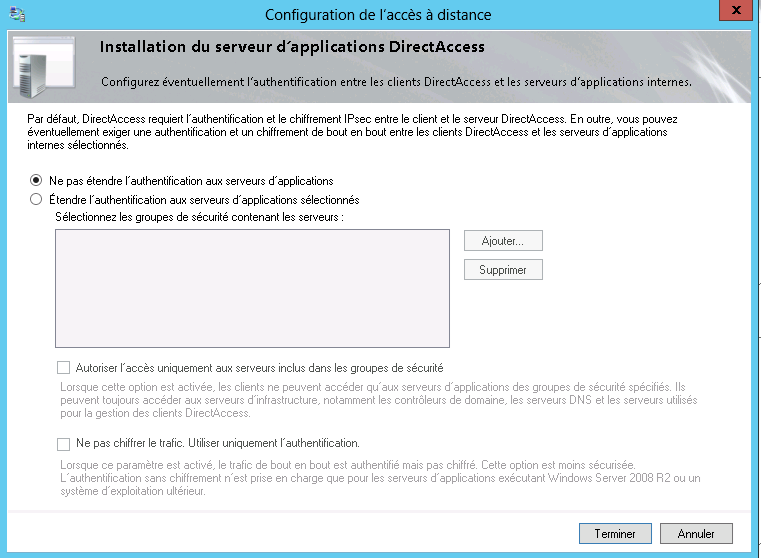

On peut paramétrer des sécurité au niveau de direct acces pour limiter l’accès à certains serveurs à partir des clients Direct Access.

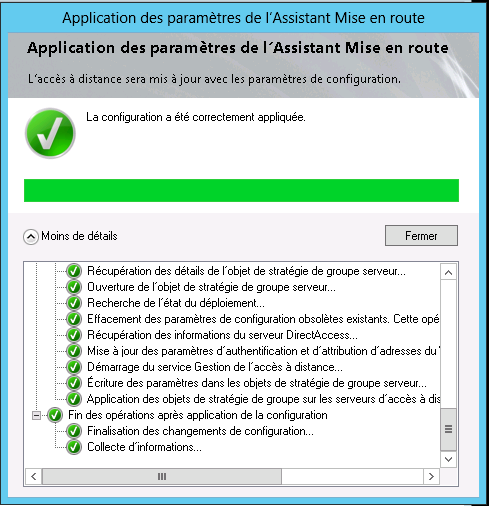

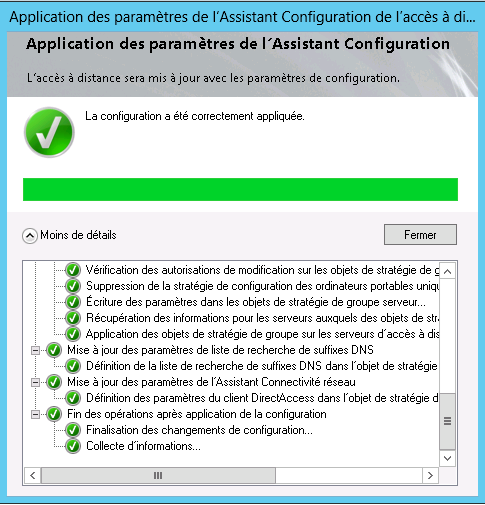

Une fois tout les paramètres de configuration rentrés, il reste à valider la configuration en cliquant sur le bouton terminé.

Après avoir un peu croisé les doigts, tout s’est bien déroulé.

Coté client

Lors du paramétrage de DirectAcces un GPO est créée. Elle est donc appliqué au pc en fonction des paramètre que l’on a choisit. La connection DirectAccess est directement créée sur le PC, il suffit juste que la GPO soit bien appliquée.

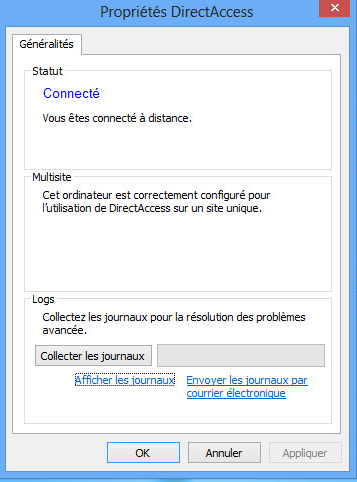

Sur notre pc Windows 8, en se connectant sur la machine on voit donc bien apparaître la nouvelle connexion. En cliquant sur les propriété elle indique bien que la connexion DirectAccess est effective.

Attention si vous essayer de faire un ping sur un adresse ip ça ne répond pas… Et oui dans le système de directaccess il y a de l’ipv6 et donc si vous faite un ping sur une adresse IPv4 ça ne marche pas. En revanche en faisant un ping sur un nom dns cela fonctionne.

Voilà on a donc configuré direct Access avec un seul serveur publié sur internet sur le port 443. Je suis relativement bluffé par la facilité de mise en place ! Et ça marche direct !

Quand on voit tout les composants rentrant en jeux sur DirectAccess on voit que Microsoft a bien travaillé sur le sujet. C’est vraiment une techno super intéressante pour la mobilité, le gros intérêt est que l’utilisateur n’a aucune action à effectuer pour se connecter au réseau de l’entreprise. Il est toujours connecté !

Cette technologie fait encore plus de sens à mon avis pour la mise en place d’applications d’entreprise sur des tablettes mobiles windows 8. Plus besoin de gérer de connexion au VPN !

Cerise sur le gateau, comme le portable ou la tablette est toujours connectée au réseau de l’entreprise, on peut gérer les patchs, les définitions Antivirus …etc !

Vraiment un outils à tester et mettre en place pour ceux qui ont besoin de mobilité !

Partageons nos connaissances

Partageons nos connaissances