Bienvenue,

L’une des clés pour réussir en tant que hacker, pentester ou cyber-guerrier est la capacité à trouver des vulnérabilités ou des failles dans le système cible, qui sont ce que nous exploitons lorsque nous piratons. Nous avons examiné plusieurs moyens de le faire, y compris divers testeurs de vulnérabilités d’application Web tels que Nikto et la recherche dans des bases de données de vulnérabilités telles que www.securityfocus.com, mais nous voulons ici être plus précis. Et si nous avions un outil capable de scanner un système ou un réseau et de nous rendre compte de toutes ses vulnérabilités – ce serait une mine d’or pour nous, et nous avons un tel outil (ou outils)!

Ils sont généralement appelés scanners de vulnérabilité. Ces outils gèrent une base de données de vulnérabilités connues et analysent ensuite les systèmes cibles à leur place. S’ils en trouvent, ils génèrent ensuite un rapport détaillé des vulnérabilités trouvées, ce qui nous permet simplement de choisir l’attaque appropriée, puis d’exploiter le système ou le réseau.

Il existe de nombreux outils d’évaluation de la vulnérabilité sur le marché, y compris le très populaire Nessus, qui a commencé comme un projet open source et est maintenant un produit commercial de Tenable. D’autres scanners de vulnérabilité incluent Retina, ISS, Acunetix, ainsi que beaucoup d’autres.

Dans ce tutoriel, nous utiliserons l’outil Nexpose de Rapid7. Rapid7 est la même société qui produit Metasploit, et l’un des avantages clés si vous êtes un utilisateur Metasploit est la manière dont Nexpose intègre ses résultats.

Nous allons utiliser Nexpose dans un environnement Windows 7, mais Nexpose peut également être utilisé dans un environnement Linux / UNIX. De plus, même si je vais le démontrer ici sur mon laboratoire de piratage du réseau local, il peut tout aussi bien être utilisé contre les adresses IP publiques.

Step 1

Télécharger et enregistrer Nexpose

Pour commencer, téléchargez Nexpose à partir du site Web de Rapid7, que vous faites ici. Rapid7 produit plusieurs éditions de Nexpose - nous utiliserons l'édition communautaire gratuite.

Une fois le téléchargement terminé, installez-le sur votre système Windows 7.

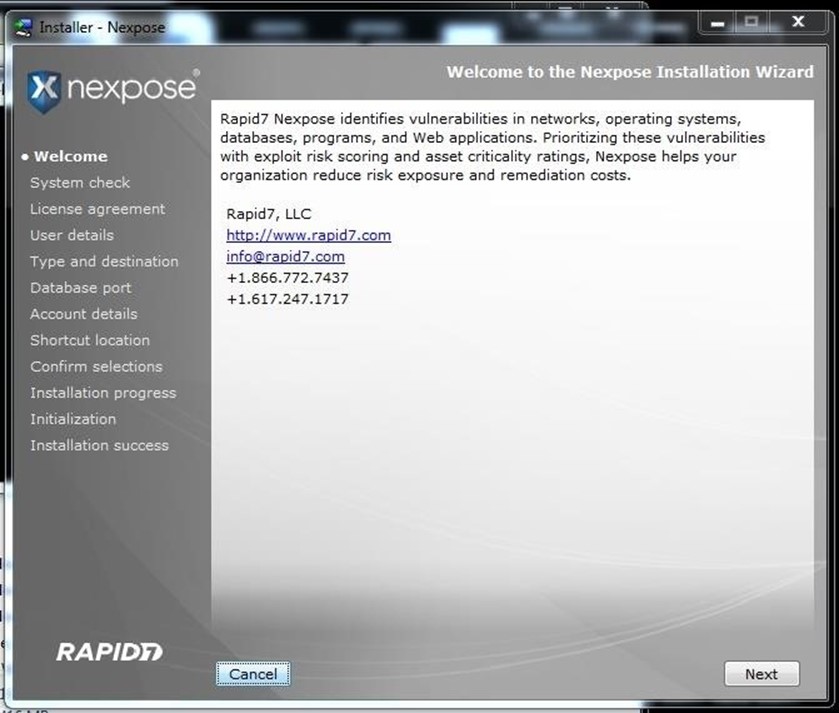

Au fur et à mesure de l'installation de Nexpose, un assistant s'affiche comme ci-dessous. Suivez simplement les instructions à mesure qu'elles apparaissent.

Il vérifie d'abord le système qu'il recommande 8 Go de RAM. Acceptez le contrat de licence, puis sélectionnez Type et destination de Nexpose. Dans ce cas, j'ai choisi Nexpose Security Console avec un moteur de scan local.

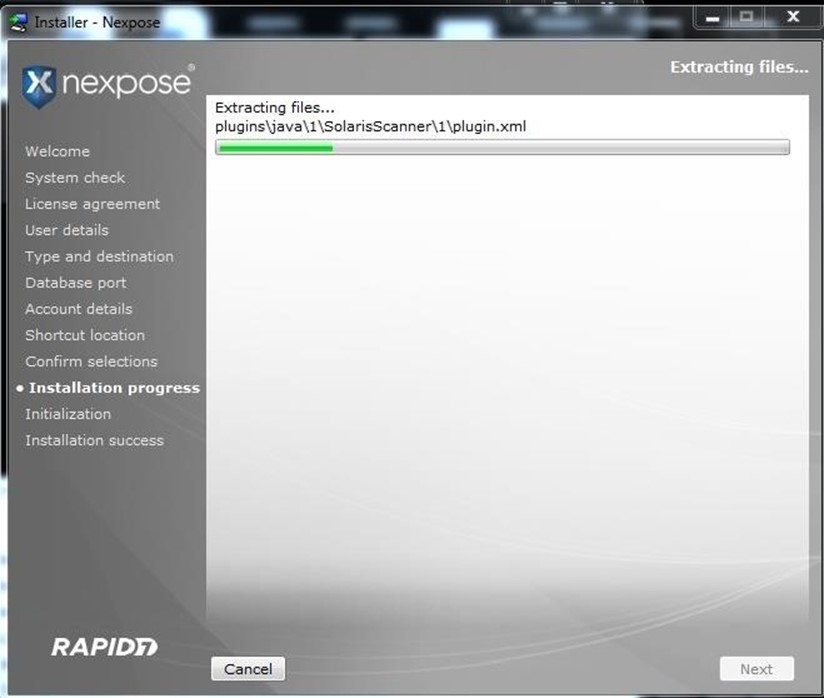

Ensuite, sélectionnez la valeur par défaut de la base de données sur le port 5432 et, enfin, créez un nom d'utilisateur et un mot de passe à utiliser pour cette application. Une fois que vous avez tout mis au carré, Nexpose va commencer à extraire des fichiers sur votre système.

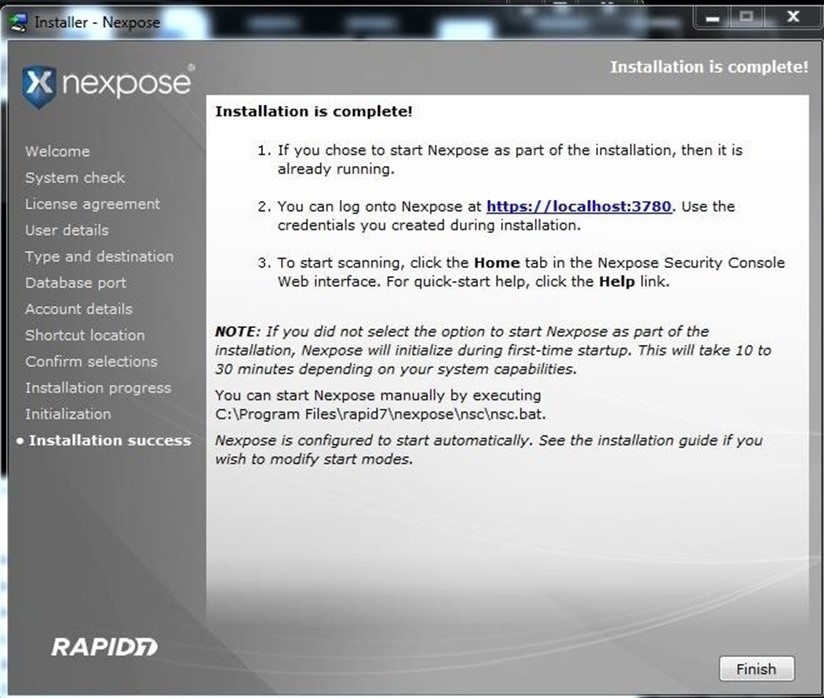

Lorsque vous voyez l'écran ci-dessous, vous avez correctement installé Nexpose et êtes prêt à commencer à rechercher les vulnérabilités.

Step 2 – Redémarrer votre système

La première étape vers l'analyse de votre réseau consiste à redémarrer votre système, après quoi Nexpose sera prêt à l'emploi.

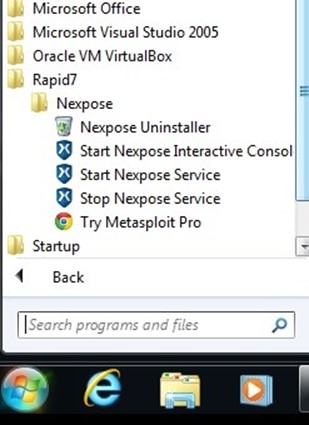

Assurez-vous que Nexpose a été démarré en cliquant sur le bouton Démarrer de Windows, en sélectionnant Tous les programmes, puis Rapid7. Cliquez sur Démarrer le service Nexpose pour démarrer Nexpose en arrière-plan.

Step 3 - Accédez au port 3780 dans votre navigateur

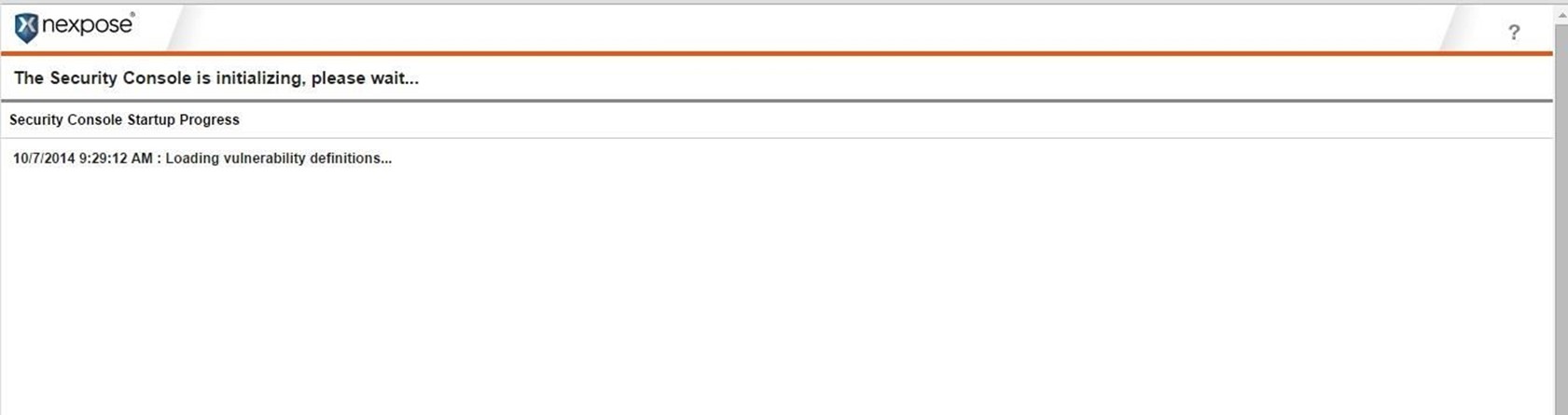

Maintenant, accédez à http: // localhost: 3780, où vous accéderez à Nexpose à partir de votre navigateur. Cela ouvrira un écran comme celui ci-dessous et Nexpose commencera à mettre à jour sa base de données de vulnérabilités connues.

Soyez patient, cela peut prendre un certain temps car toutes les vulnérabilités sont chargées dans la base de données. Ensuite, Nexpose compilera les vérifications de vulnérabilité, ce qui signifie plus d'attente.

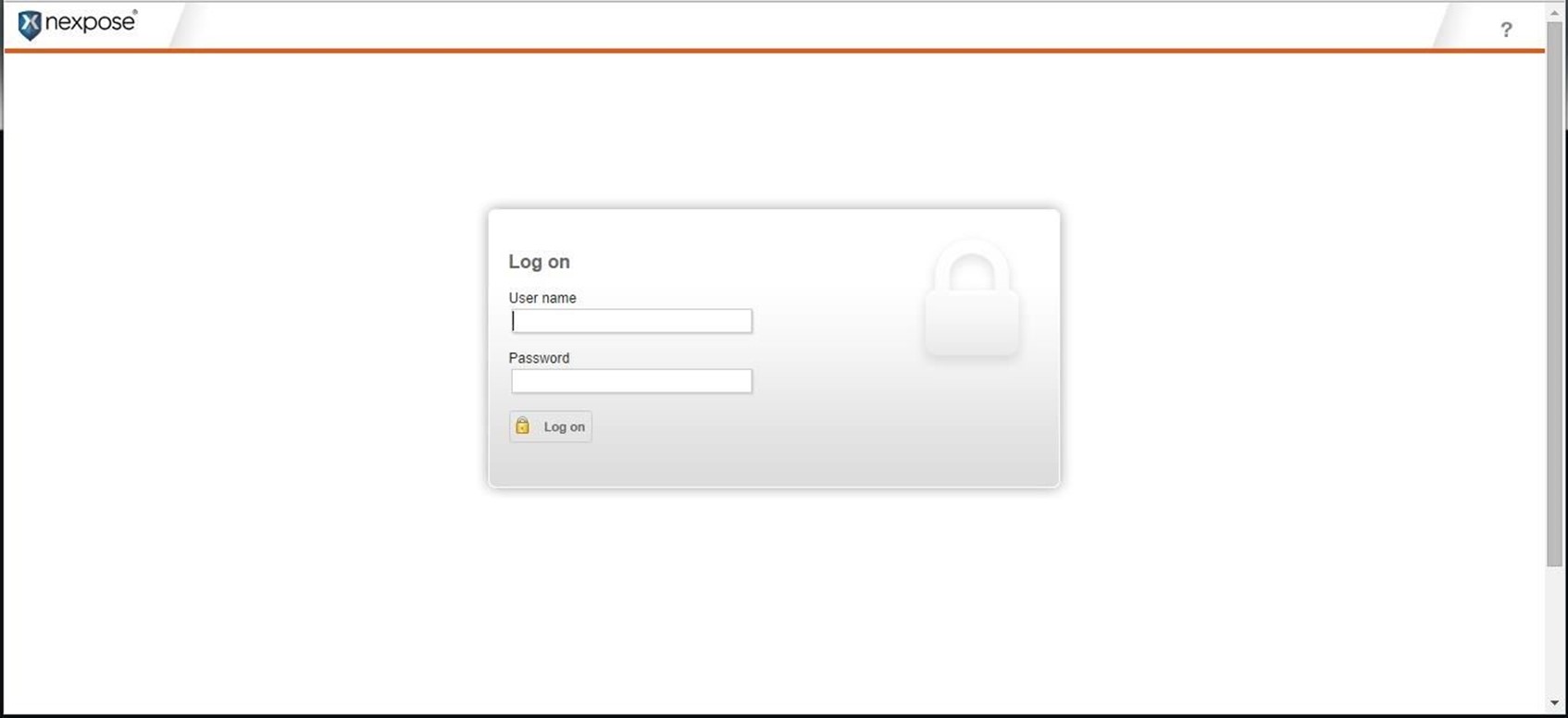

Enfin, vous verrez un écran vous demandant vos informations d'identification. Entrez le nom d'utilisateur et le mot de passe que vous avez entré lors de l'installation de Nexpose.

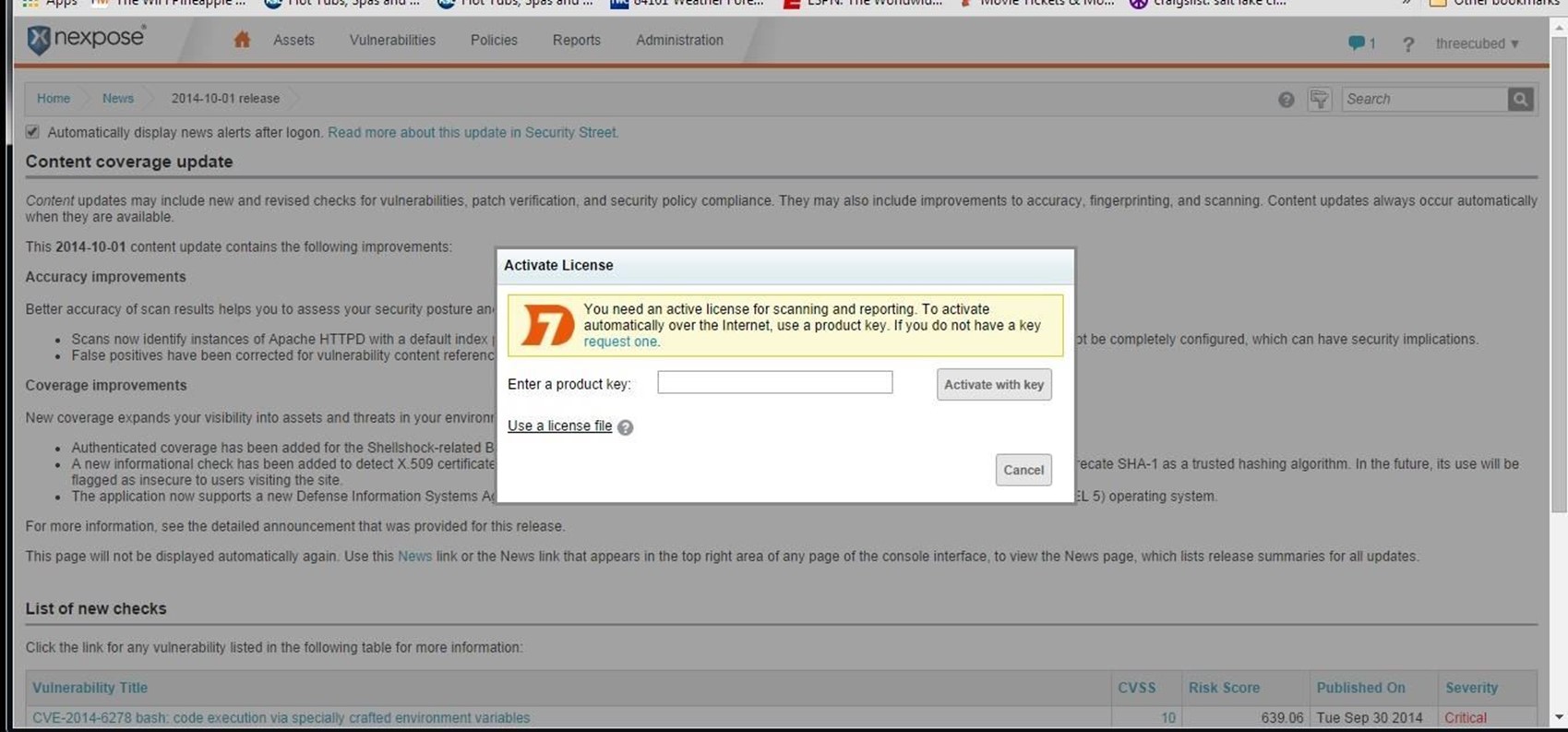

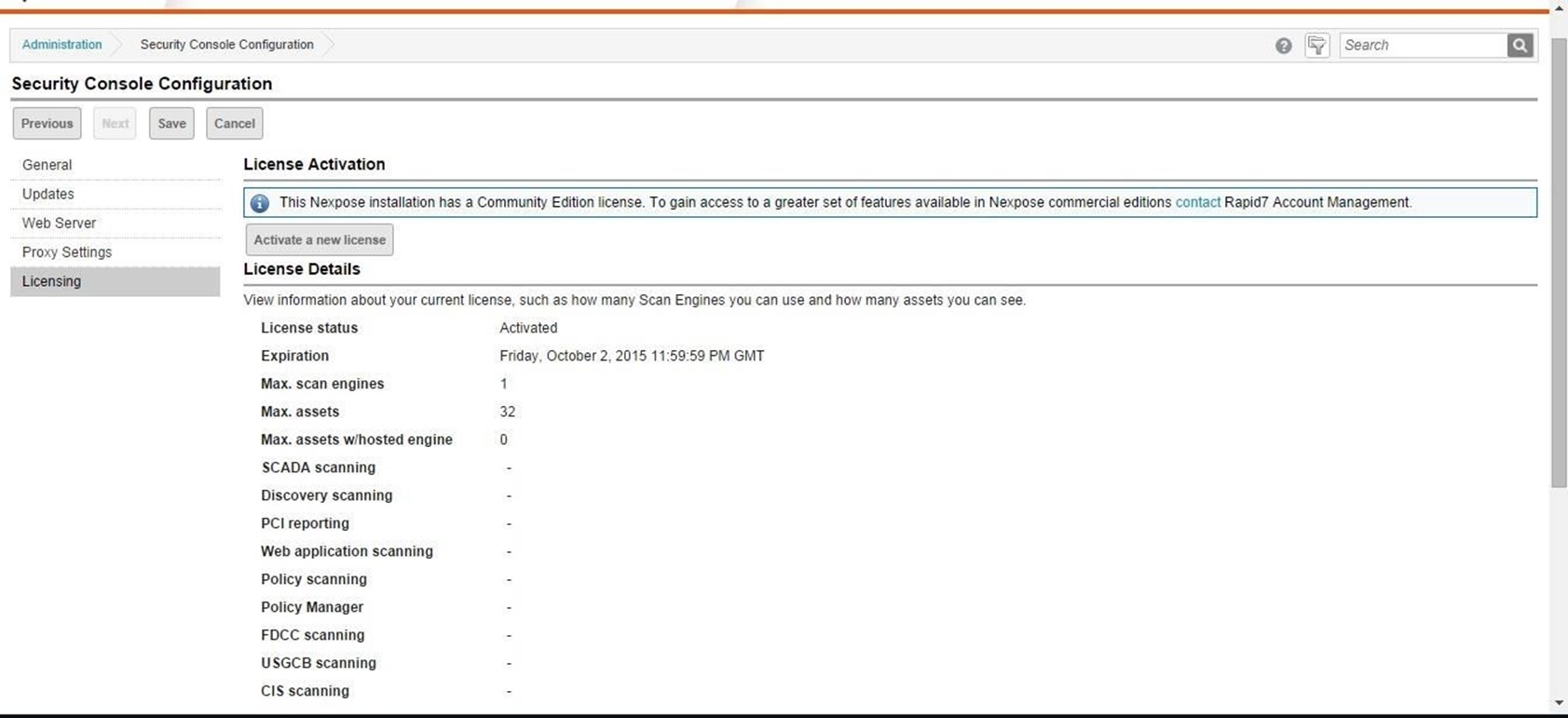

Lorsque vous vous êtes inscrit sur Rapid7 pour télécharger le logiciel, vous avez fourni votre nom et votre adresse e-mail. Nexpose vous a envoyé une clé de produit par e-mail, entrez-la ici pour activer Nexpose.

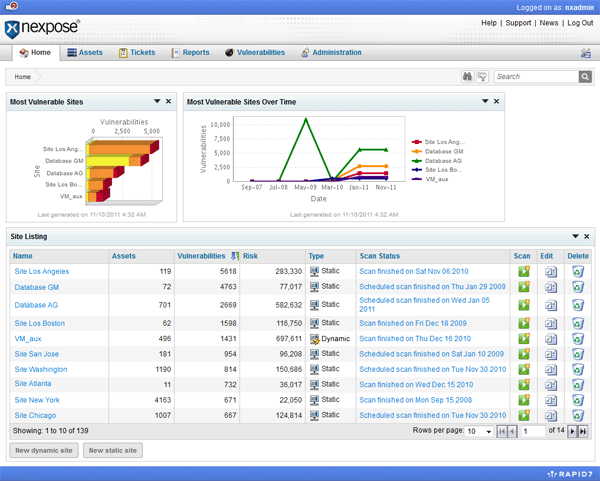

Lorsque vous voyez cet écran, vous êtes prêt à commencer la numérisation.

Step 4 - Balayez les cibles

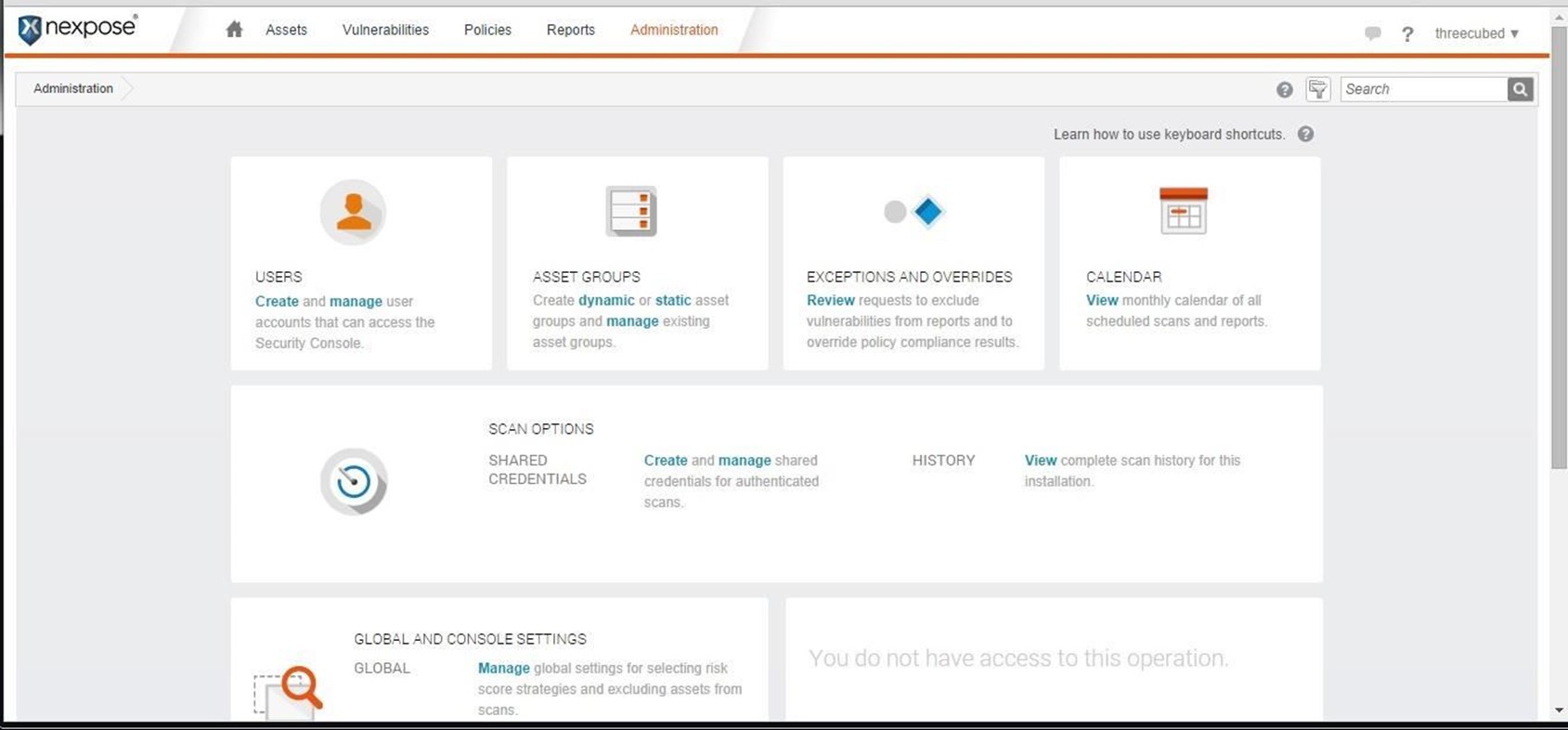

Ensuite, cliquez sur le bouton Accueil dans le coin supérieur gauche.

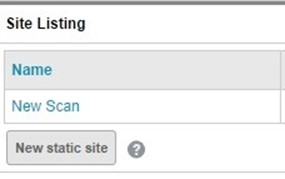

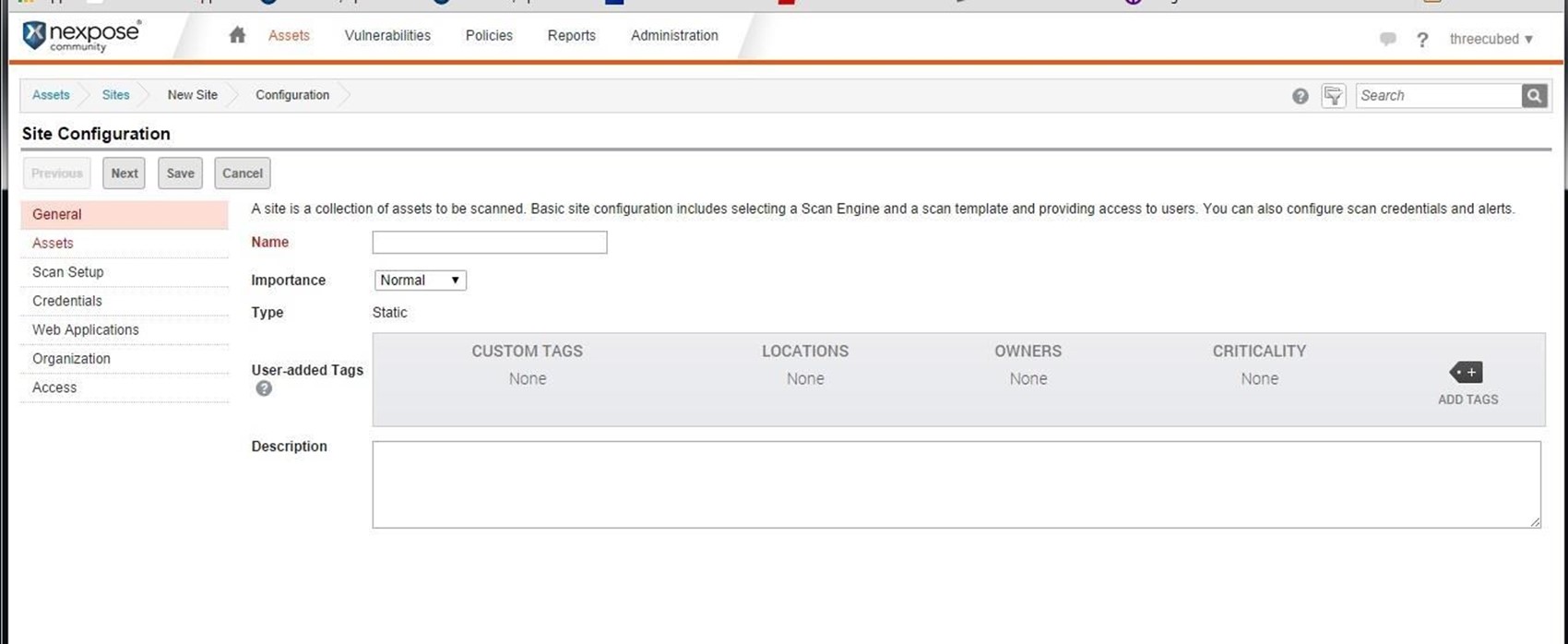

Pas de clic sur "Nouveau site statique".

Cliquez sur "Actifs", puis sur "Voir", et enfin sur "Nouveau site". Ici, vous entrez le réseau ou les adresses IP que vous souhaitez numériser. Cette édition communautaire nous permet de numériser jusqu'à 32 adresses IP.

Step 5 – Visualisez les résultats

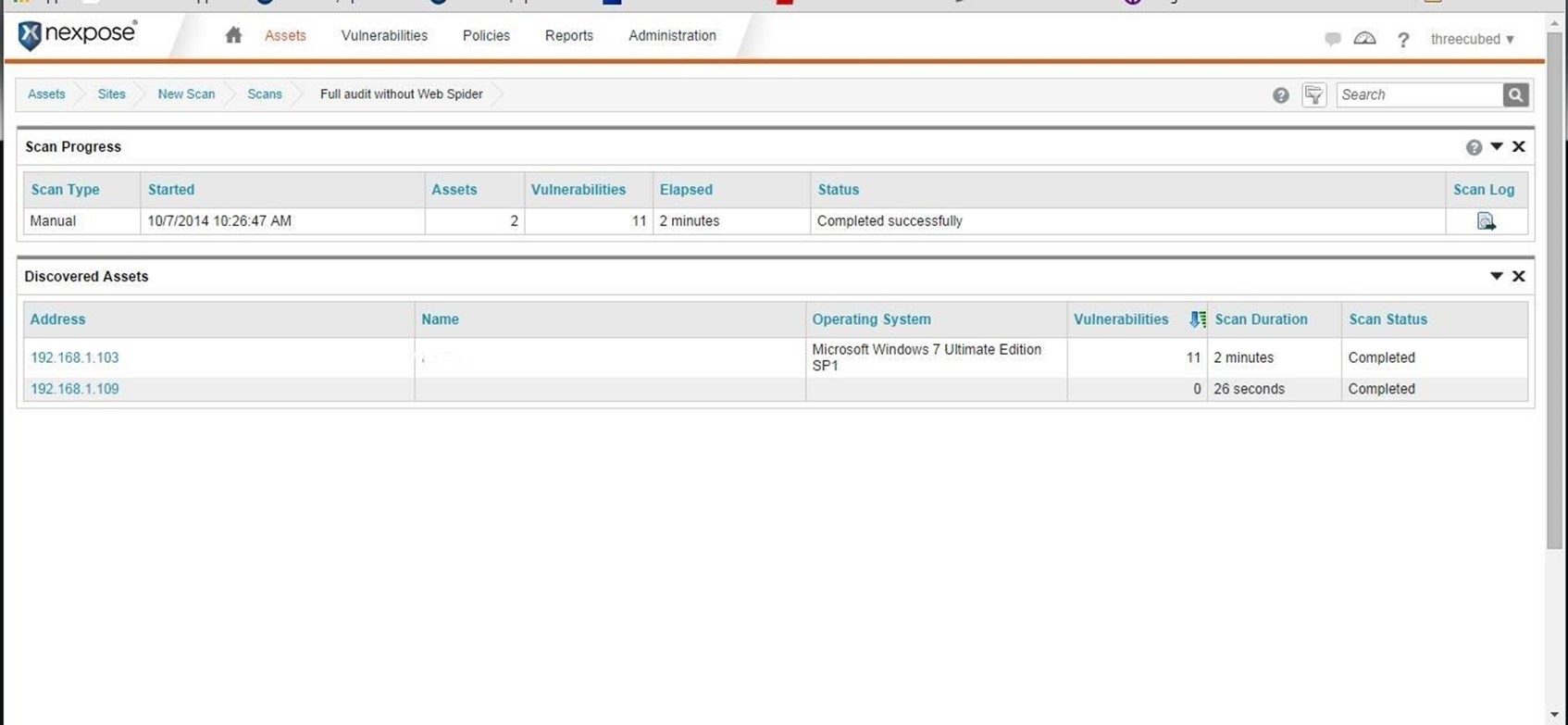

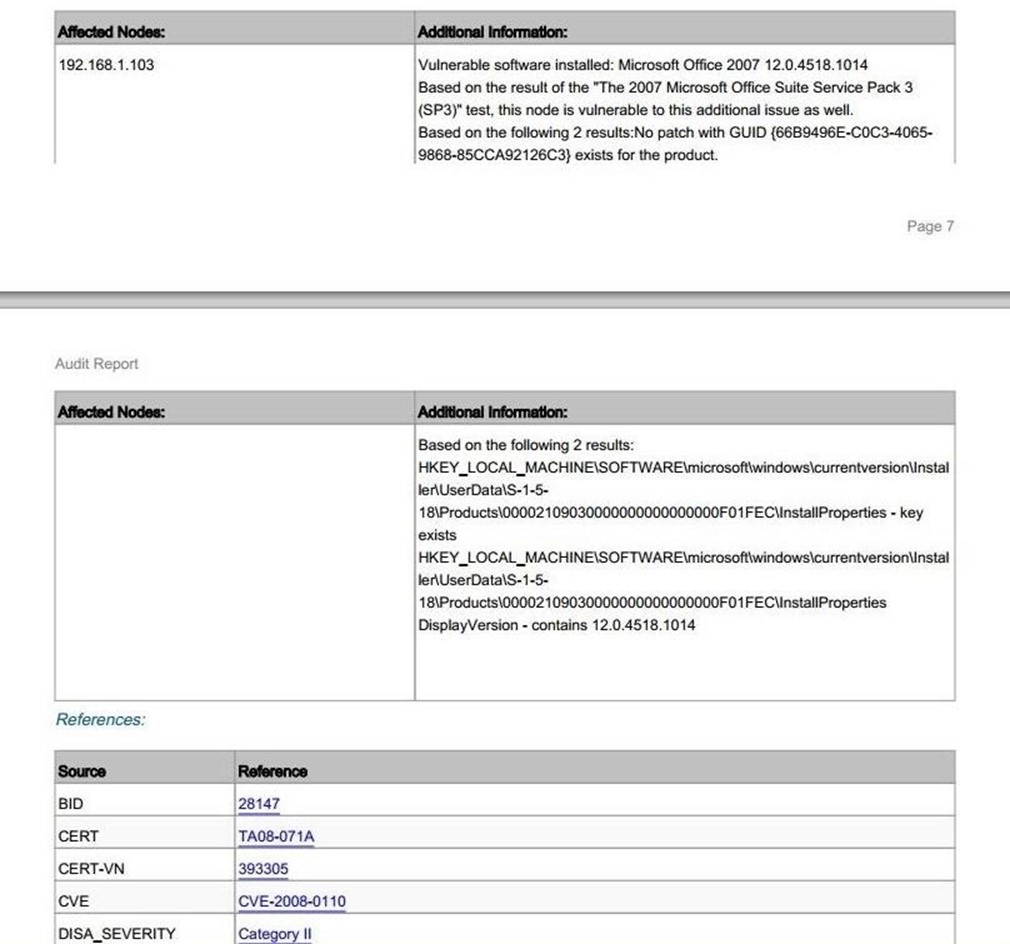

Maintenant que l'analyse est terminée, nous sommes prêts pour la bonne partie qui rend tous nos efforts valables. Nexpose a scanné tous les ordinateurs de la liste ou du réseau et a trouvé toutes les vulnérabilités dont nous avons besoin pour pirater ces cibles.

Cliquez sur les rapports dans le menu de la ligne supérieure et sélectionnez pour placer le rapport au format PDF.

Lorsque nous faisons, un rapport comme celui-ci est généré et ouvert.

Sur plus de vingt pages, ce rapport détaillera toutes les vulnérabilités potentielles sur les systèmes ou réseaux cibles.

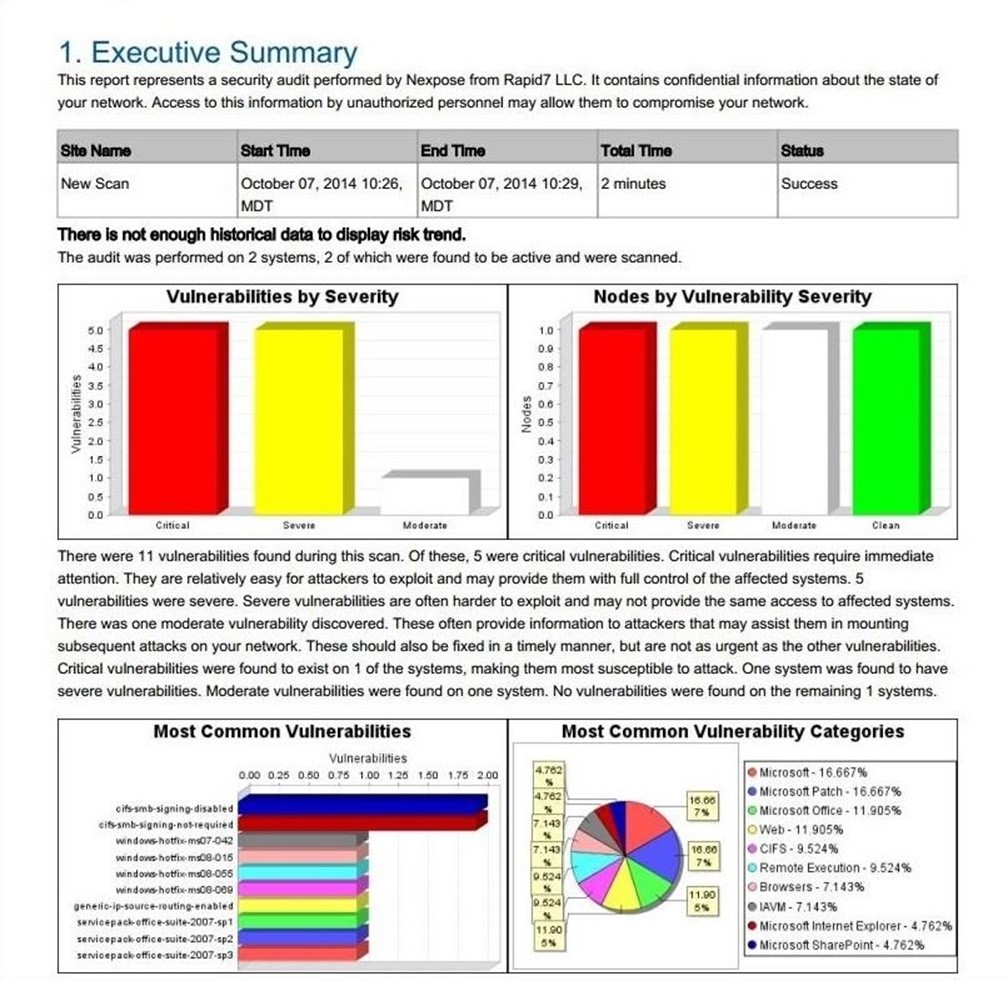

Vous pouvez voir à quoi ressemble le résumé ci-dessous.

Nous pouvons ensuite faire défiler ce rapport pour voir les nombreuses vulnérabilités trouvées par le scanner. Voici un exemple d'un:

Les scanners de vulnérabilités comme Nexpose ont été conçus pour aider les ingénieurs de sécurité à identifier les vulnérabilités potentielles dans leurs systèmes et réseaux, mais le pirate intelligent peut les utiliser pour identifier les cibles potentielles et leurs vulnérabilités.

Plus besoin de deviner quel exploit utiliser, Nexpose et ces scanners peuvent identifier non seulement la vulnérabilité, mais aussi l'exploit utilisé pour pirater le système.

Partageons nos connaissances

Partageons nos connaissances