Avec des outils tels que Reaver devenant des options de moins en moins viables pour les testeurs de pénétration, alors que les FAI remplacent les routeurs vulnérables, il y a moins de certitudes quant aux outils qui fonctionneront contre une cible particulière. Si vous n’avez pas le temps de déchiffrer le mot de passe WPA, ou qu’il est inhabituellement fort, il peut être difficile de déterminer votre prochaine étape. Heureusement, presque tous les systèmes ont une vulnérabilité commune sur laquelle vous pouvez compter: les utilisateurs!

L’ingénierie sociale va au-delà du matériel et attaque la partie la plus vulnérable de tout système, et un outil qui rend cette tâche facile est Fluxion. Même le hacker le plus antisocial peut se cacher derrière une page de connexion bien conçue, et Fluxion automatise le processus de création d’un faux point d’accès pour capturer les mots de passe WPA.

Choisir les plus faibles liens pour attaquer

Les utilisateurs sont presque toujours le maillon le plus faible d’un système, et donc les attaques contre eux sont souvent préférées parce qu’elles sont bon marché et efficaces. Les problèmes matériels peuvent souvent être ignorés si les utilisateurs sont suffisamment inexpérimentés en technologie pour tomber dans une attaque d’ingénierie sociale. Alors que les attaques d’ingénierie sociale peuvent soulever des drapeaux dans les organisations plus tech-savvy, les attaques de phishing et de spoofing contre les utilisateurs sont l’outil de premier choix pour les États-nations et les pirates informatiques.L’une des cibles les plus vulnérables de ce genre d’attaque est une petite ou moyenne entreprise qui se concentre sur une industrie autre que la technologie. Ces entreprises ont généralement de nombreux systèmes vulnérables ou non corrigés avec des informations d’identification par défaut qui sont faciles à exploiter sur leur réseau sans fil, et ne sont pas susceptibles de savoir à quoi ressemble une attaque.

Comment Fluxion fonctionne.

Fluxion est l’avenir – un mélange d’automatisation de l’ingénierie technique et sociale qui incite un utilisateur à passer le mot de passe Wi-Fi en quelques clics. Plus précisément, il s’agit d’un cadre d’ingénierie sociale utilisant un mauvais point d’accès (AP), un brouillage intégré et des fonctions de capture de handshake pour ignorer le matériel et se concentrer sur le «wetware». Des outils tels que Wifiphisher exécutent des attaques similaires, mais n’ont pas la possibilité de vérifier les mots de passe WPA fournis.

Fluxion a évolué à partir d’une attaque d’ingénierie sociale avancée nommée Lindset, où l’outil original a été écrit principalement en espagnol et a souffert d’un certain nombre de bugs. Fluxion est une attaque réécrite pour tromper les utilisateurs inexpérimentés dans la divulgation du mot de passe du réseau.Fluxion est un outil unique dans son utilisation d’un handshake WPA pour non seulement contrôler le comportement de la page de connexion, mais aussi le comportement de l’ensemble du script. Il bloque le réseau d’origine et crée un clone avec le même nom, incitant l’utilisateur déconnecté à se joindre. Cela présente une fausse page de connexion indiquant que le routeur doit redémarrer ou charger le microprogramme et demande le mot de passe du réseau pour continuer. Aussi simple que cela.L’outil utilise une prise de contact capturée pour vérifier le mot de passe entré et continue à bloquer le point d’accès cible jusqu’à ce que le mot de passe correct soit entré. Fluxion utilise Aircrack-ng pour vérifier les résultats en direct au fur et à mesure de leur saisie, et un résultat positif signifie que le mot de passe est le nôtre.

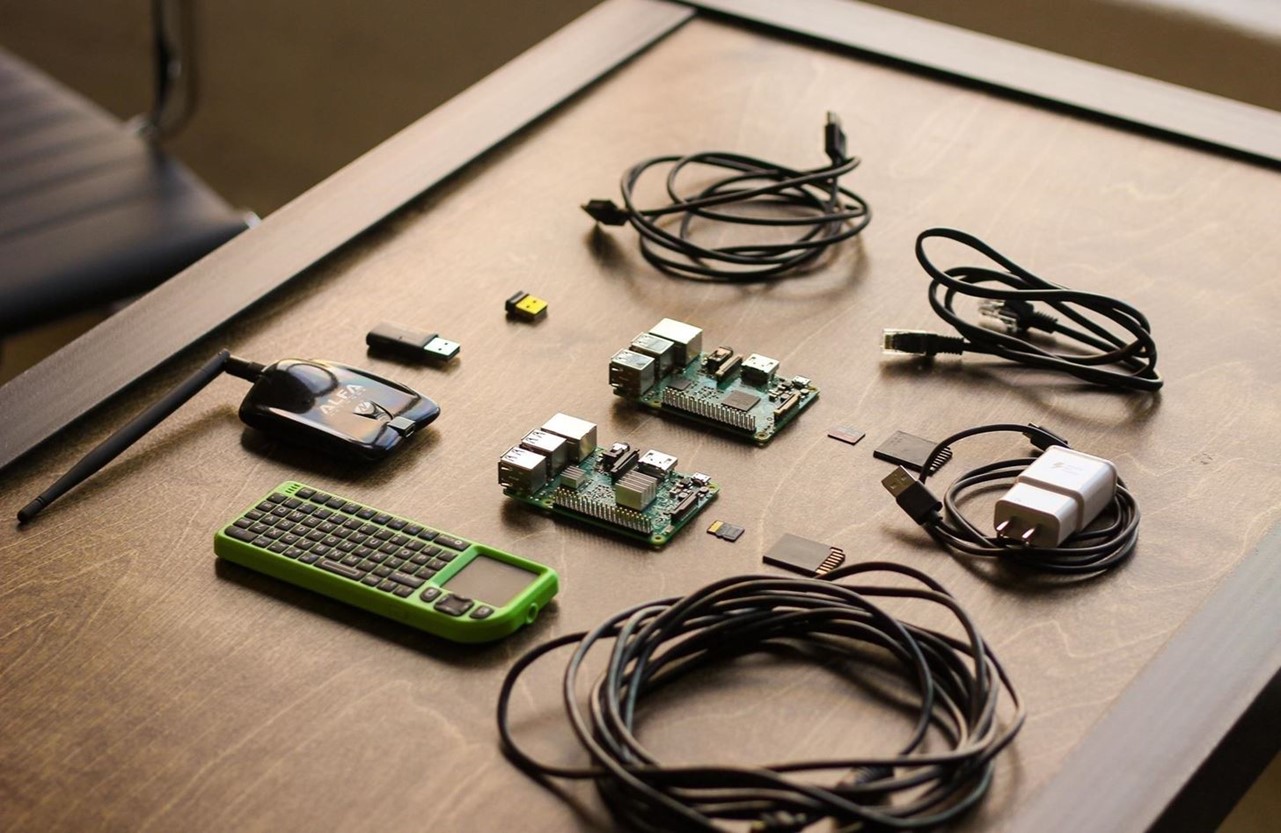

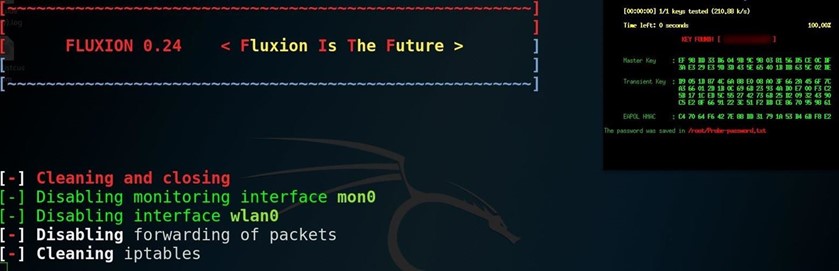

Vérification de la capture de mot de passe WPA via Aircrack-ng. Tactiquement, cette attaque est seulement aussi bonne que l’écran de connexion faux. Beaucoup ont été ajoutés à Fluxion depuis sa création, et il est possible de créer d’autres écrans avec quelques recherches. En général, lancer cette attaque avec des écrans de connexion par défaut attirera immédiatement l’attention d’un utilisateur plus expérimenté ou d’une organisation experte en technologie. Cette attaque est plus efficace lorsqu’elle est ciblée sur quiconque est le plus ancien ou le moins technophile d’une organisation. Les points d’accès sensibles avec des systèmes de détection d’intrusion peuvent détecter et tenter de se défendre contre cette attaque en bloquant votre adresse IP en réponse au brouillage intégré. Compatibilité du système et exigences Fluxion fonctionne sur Kali Linux. Assurez-vous simplement que vous êtes entièrement mis à jour ou que vous utilisez Kali Rolling pour vous assurer que le système et les dépendances sont à jour. Vous pouvez l’exécuter sur votre installation Kali dédiée, dans une machine virtuelle. Si vous cherchez une plate-forme à bas prix et pratique pour commencer, utilisez une compilation Kali Linux en utilisant le Raspberry

Cet outil ne fonctionnera pas sur SSH car il repose sur l’ouverture d’autres fenêtres.Pour que cela fonctionne, nous devons utiliser une carte réseau sans fil compatible.

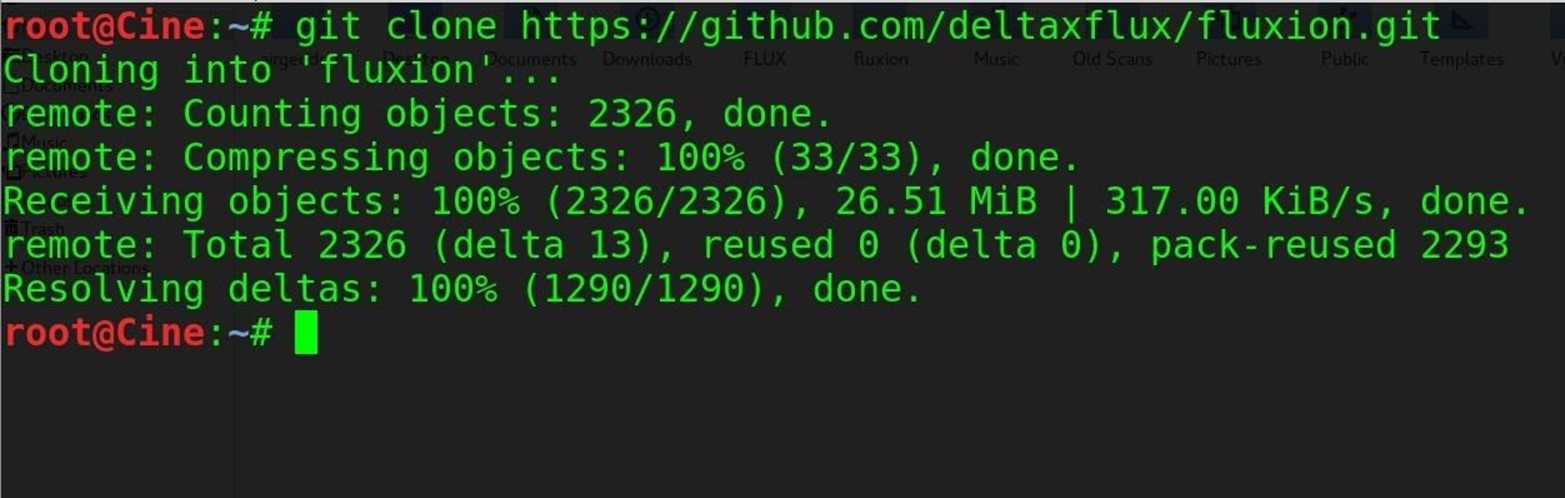

Assurez-vous que votre adaptateur sans fil capable de surveiller le mode est branché et reconnu par Kali et vu lorsque iwconfig ou ifconfig est entré. Comment capturer le mot de passe avec Fluxion. Notre objectif dans cet article sera de cibler une organisation via sa connexion Wi-Fi cryptée WPA. Nous allons lancer une attaque contre les utilisateurs attachés au point d’accès « Probe », capturer une poignée de main, mettre en place un point d’accès cloné, bloquer le point d’accès cible, configurer une fausse page de connexion et confirmer le mot de passe capturé Installation de Fluxion Pour que Fluxion fonctionne sur notre système KALI Linux, clonez le dépôt git avec : git clone https://github.com/wi-fi-analyser/fluxion Remarque : Le développeur de Fluxion a récemment arrêté le produit, mais vous pouvez en obtenir une version plus ancienne en utilisant la commande ci-dessus.

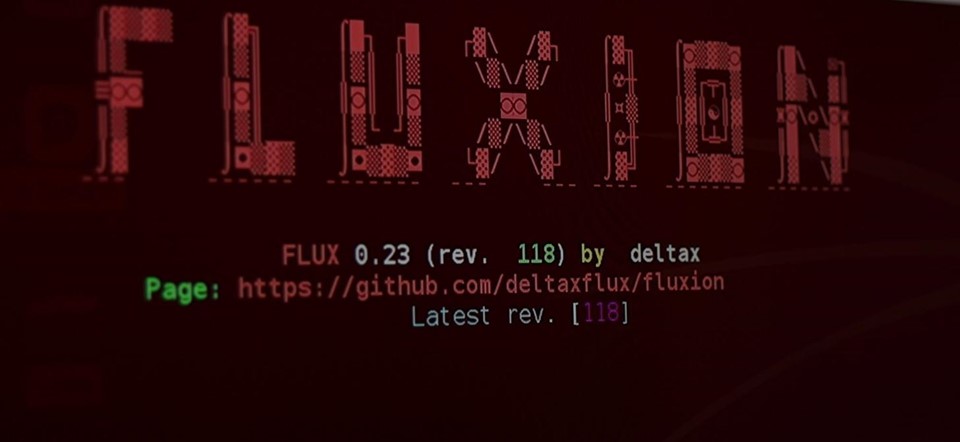

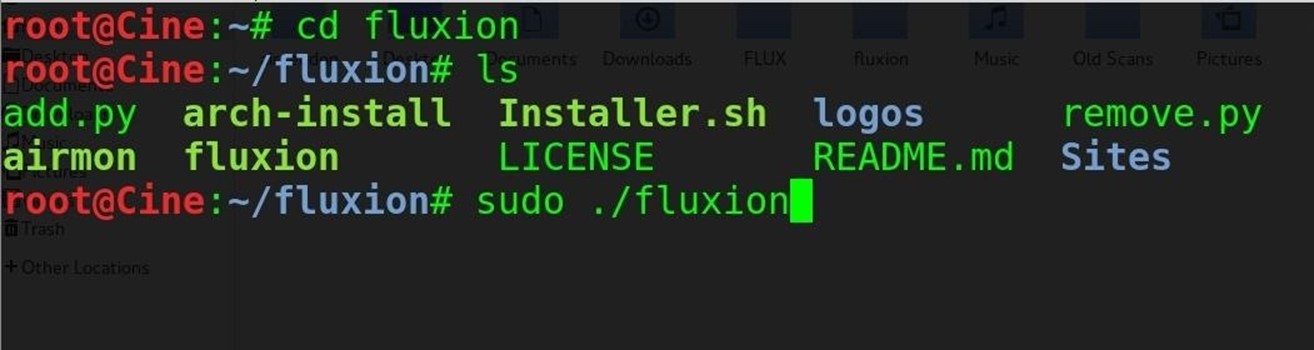

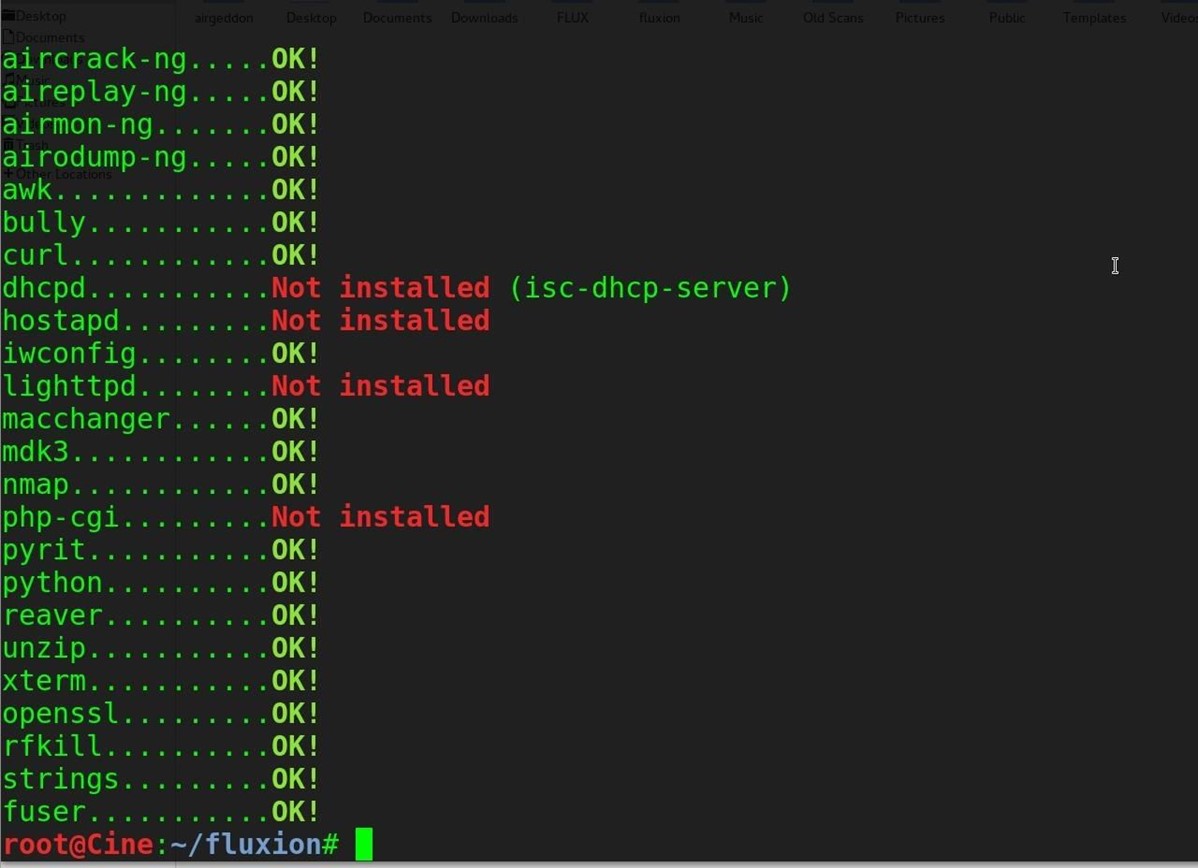

Ensuite, vérifions les dépendances manquantes en naviguant vers le dossier et en le démarrant pour la première fois.

cd fluxion

sudo ./fluxion

Vous verrez probablement ce qui suit, où certaines dépendances seront nécessaires.

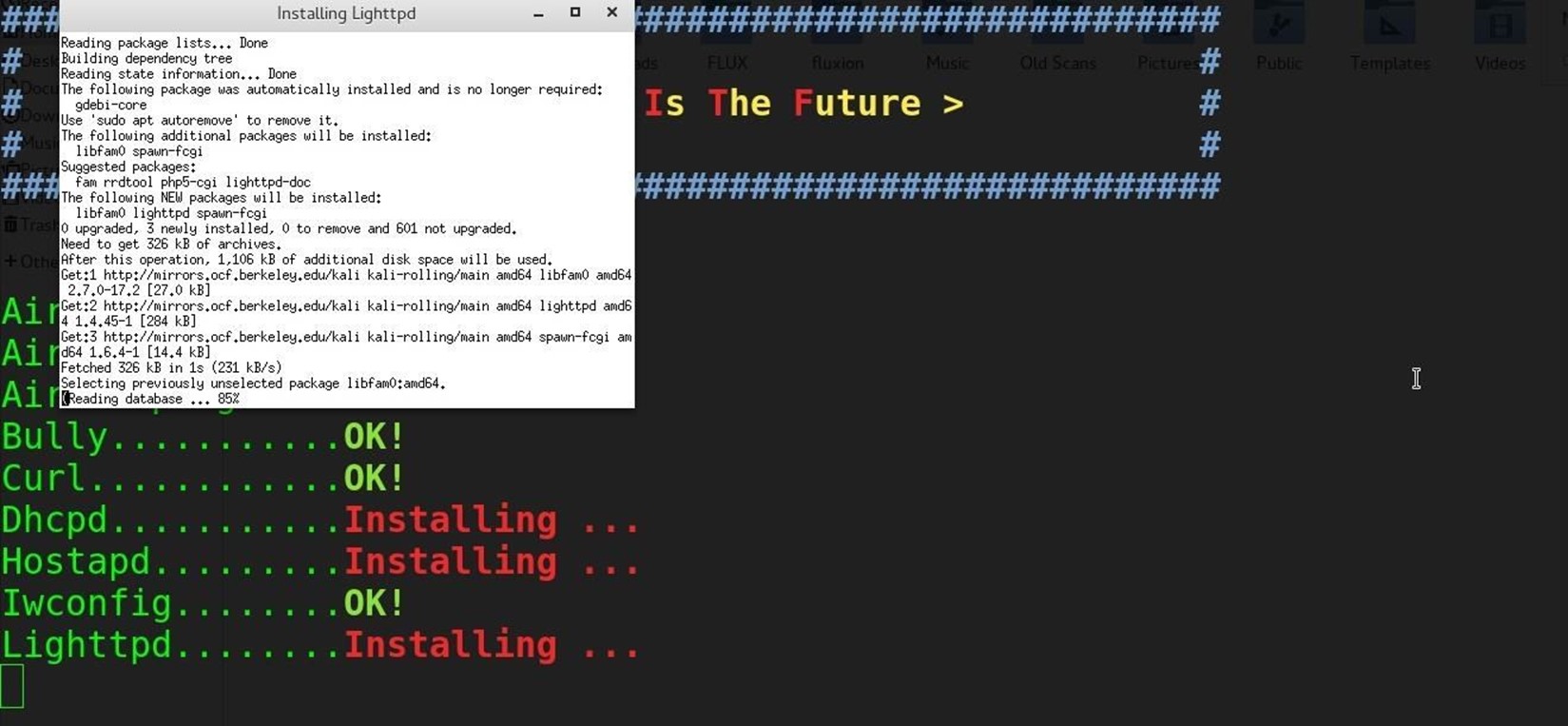

Exécuter le programme d’installation pour récupérer les dépendances et paramétrez votre carte avec :

sudo ./Installer.sh

Une fenêtre s’ouvrira pour gérer l’installation des paquets manquants. Soyez patient et laisser-le terminer l’installation des dépendances.

Une Fois toutes les dépendances installées, notre config est au vert et nous pouvons procéder à l’interface d’attaque .Exécutez à nouveau la commande fluxion avec :

Une Fois toutes les dépendances installées, notre config est au vert et nous pouvons procéder à l’interface d’attaque .Exécutez à nouveau la commande fluxion avec :

sudo ./fluxion

- Scanner les Hotspots Wi-fi

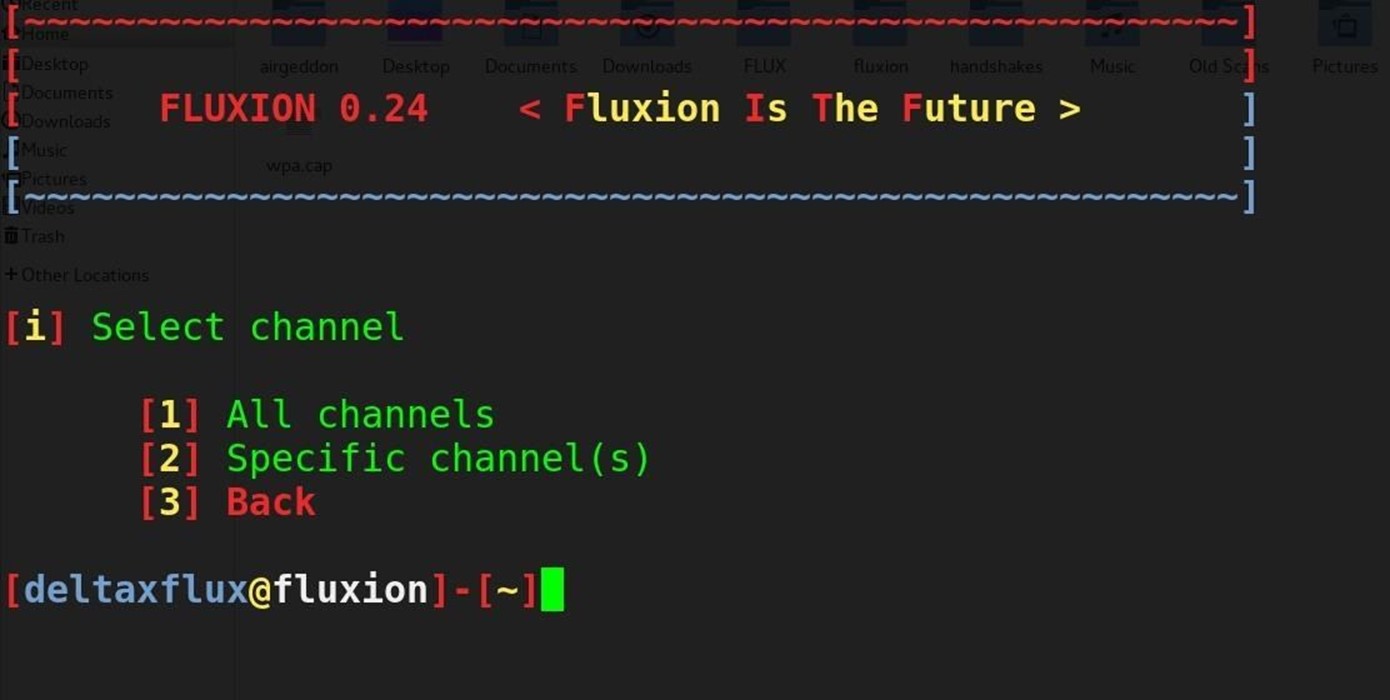

La Première chose à faire est de sélectionner la langue.

Sélectionnez la en tapant le numéro et appuyez sur Entrée pour passer à l’étape d’identification de la cible.

Ensuite, si le canal du réseau que vous souhaitez attaquer est connu, vous pouvez entrer 2 pour restreindre le balayage au canal souhaité.

Sinon, sélectionnez 1 pour balayer tous les canaux et permettre de collecter des données sans fil pendant au moins 20 secondes.

Une fenêtre s’ouvrira pendant que cela se produit.

Appuyez sur CTRL + C pour stopper le processus de capture chaque fois que vous repérez le réseau sans fil que vous souhaitez.

Il est important de laisser l’attaque s’exécuter pendant au moins 30 secondes pour vérifier raisonnablement si un client est connecté au réseau.

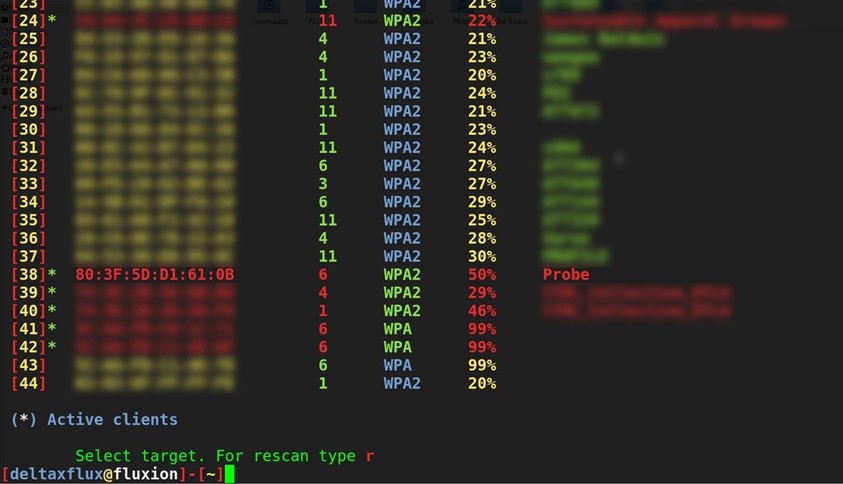

1 – Choisir sa cible

Sélectionnez une cible avec des clients actifs pour que l’attaque s’exécute en entrant le numéro à côté de celle-ci. Sauf si vous avez l’intention d’attendre qu’un client se connecte (peut être pour une longue période), cette attaque ne fonctionnera pas sur un réseau sans client.

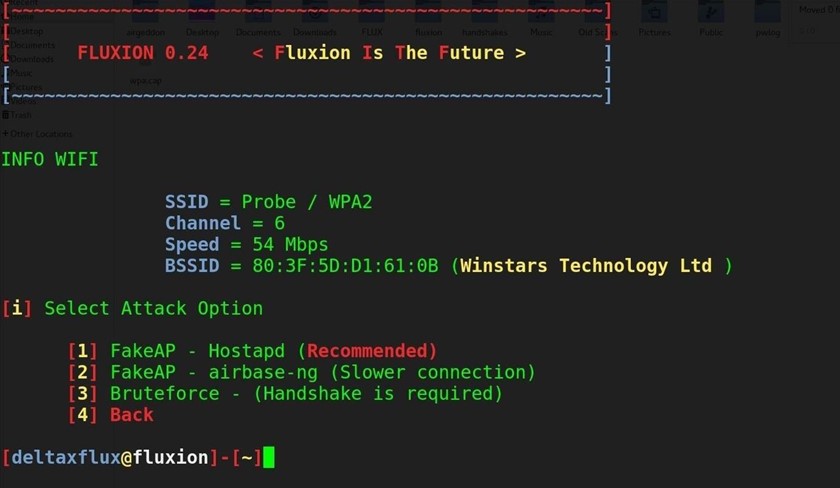

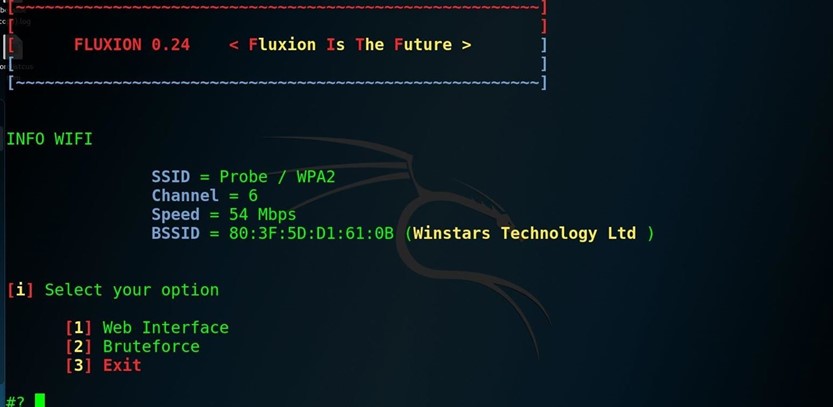

Sélectionner une attaque

Une fois que vous avez entré le numéro du réseau cible, appuyez sur Entrée pour charger le profil réseau dans le sélécteur d’attaque.

Dans notre but, nous utiliserons l’option 1 pour faire un « FakeAP » en utilsant Hostapd

Cela créera un faut HotSpot en utilisant les informations capturées pour cloner le point d’accès cible.

Tapez 1 et appuyez sur Entrée.

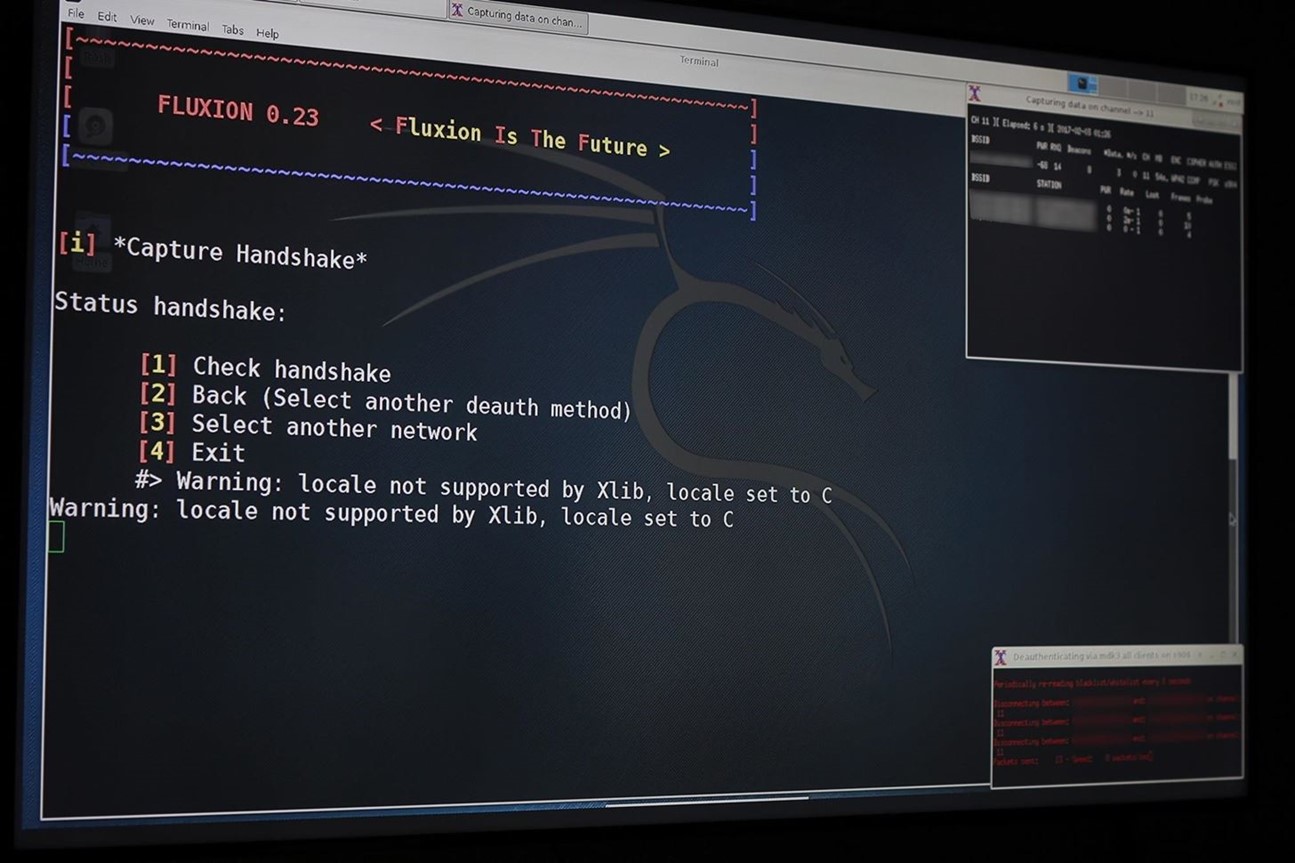

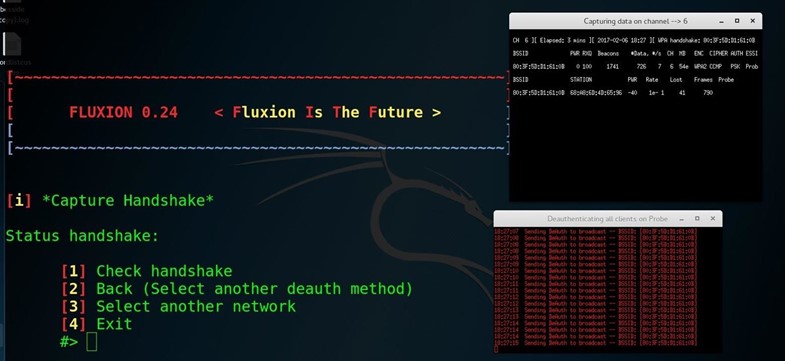

Obtenez un HandShake

Afin de vérifier que le mot de passe que nous recevons fonctionne, nous le vérifions par rapport à un HandShake capturée.

Si nous avons un HandShake, nous pouvons l’entrer à l’écran suivant. Si ce n’est pas le cas, nous pouvons appuyer sur Entrée pour forcer le réseau à fournir un HandShake

à l’étape suivante. En utilisant la méthode Aircrack-ng en sélectionnant l’option 1 (« aircrack-ng »), Fluxion enverra des paquets de dés-authentification

au point d’accès cible en tant que client et écoutera le handshake WPA résultant. Lorsque vous voyez le HandShake apparaître,

comme dans le coin supérieur droit de la capture d’écran ci-dessous, vous avez capturé le Handshake.

Tapez 1 (pour contrôle de prise de contrôle) et entrez pour charger le handshake dans notre configuration d’attaque.

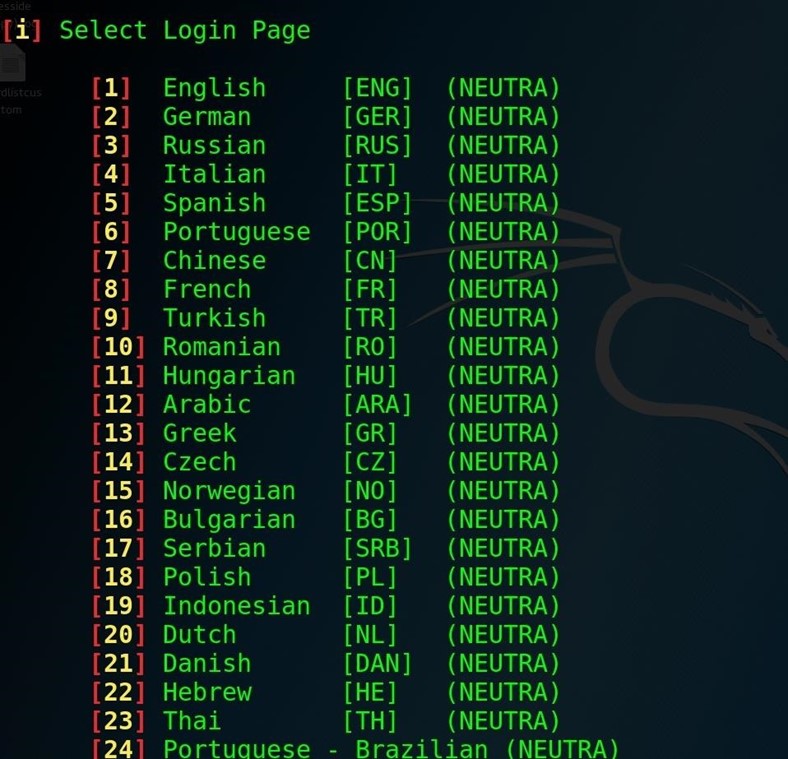

Créer une fausse page de connexion

Séléctionnez l’option 1 , « Interface Web », pour utiliser l’outil d’ingénierie sociale.

Vous serez présenté avec un menu de différentes fausses pages de connexion que vous pouvez présenter à l’utilisateur.

Ceux-ci sont personnalisables avec un peu de travail, mais devraient correspondre à l’appareil et à la langue.

Les valeurs par défaut doivent être testées avant utilisation, car certaines ne sont pas très convaincantes.

J’ai choisi une attaque en anglais. C’est la dernière étape pour armer l’attaque.

A ce stade, vous êtes prêt à tirer, appuyez sur Entrée pour lancer l’attaque.

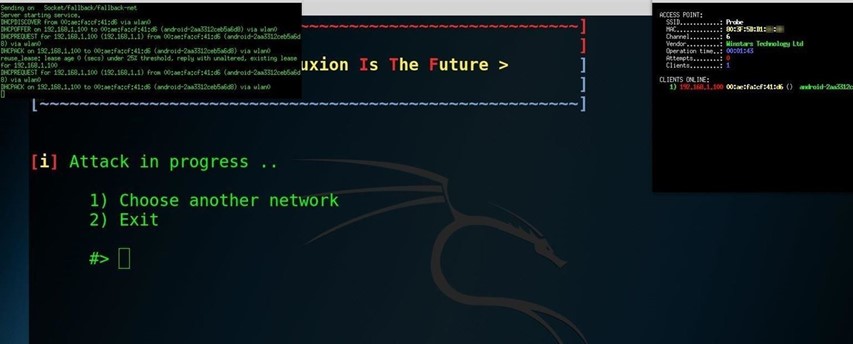

L’attaque génère plusieurs fenêtres pour créer une version clonée de leur réseau sans fil tout en bloquant simultanément le point d’accès normal.

Ce qui incite l’utilisateur à rejoindre de nouveau le même nom de réseau, mais non crypté.

Capturer le mot de passe

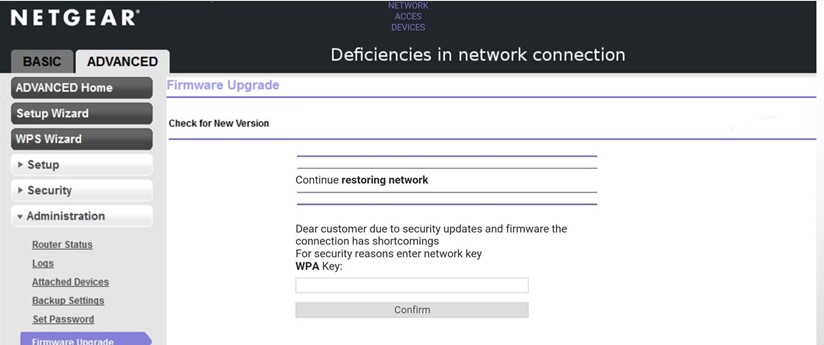

L’utilisateur est dirigé vers une fausse page de connexion, qui est convaincante ou non, selon ce que vous avez choisi.

Peut-être pas la tromperie la plus convaincante, mais ces fichiers sont configurables

La saisie du mauvais mot de passe échoue à la vérification de la prise de contact et l’utilisateur est invité à réessayer.

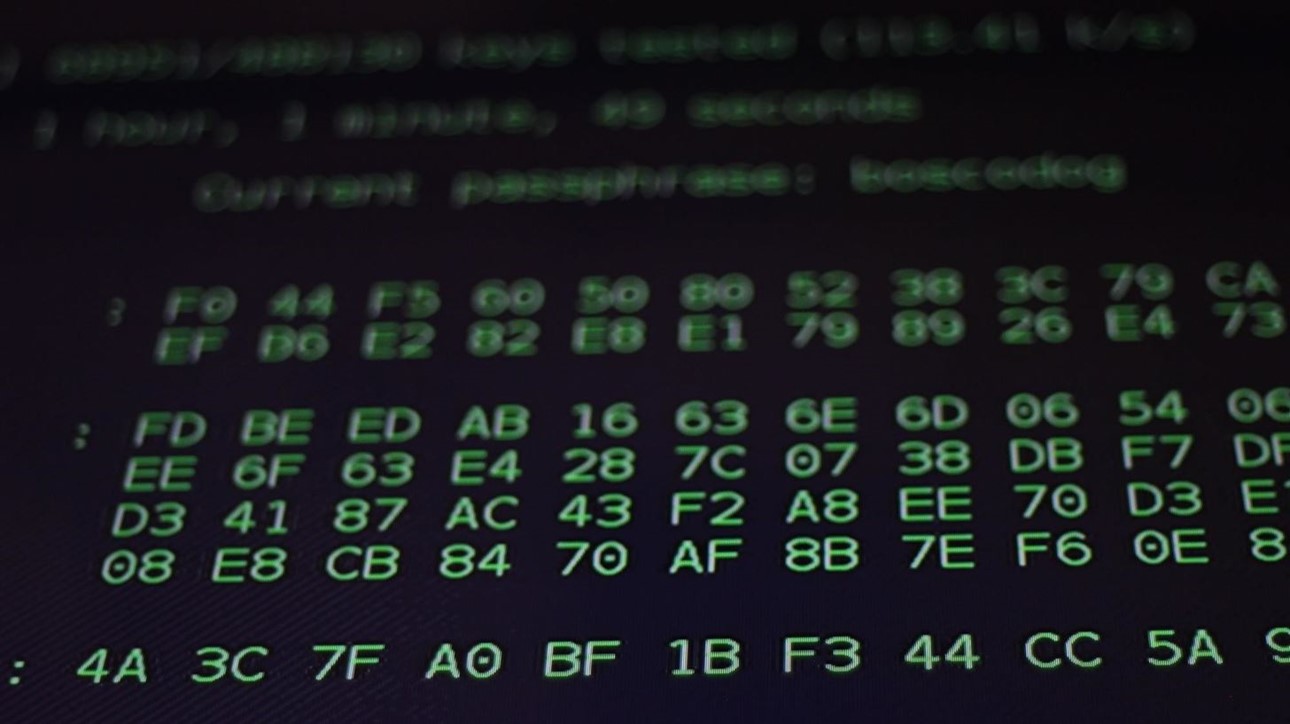

Lors de la saisie du mot de passe correct, Aircrack-ng vérifie et enregistre le mot de passe dans un fichier texte tout en l’affichant à l’écran.

L’utilisateur est redirigé vers un écran de « Remerciement » lorsque le blocage cesse et que le faux point d’accès s’arrête.

Vous pouvez vérifier votre succès en vérifiant la lecture de l’écran Aircrack-ng

Clé capturée et vérifiée. Le réseau est à vous.

Félicitations, vous avez réussi à obtenir et vérifier un mot de passe.

Nous avons amené un utilisateur à entrer le mot de passe plutôt que de se fier à une faille préexistante avec la sécurité.

ATTENTION : Cette technique pourrait être illégale sans permission Légalement, Fluxion combine la numérisation, le clonage, la création de faux AP, la création d'un écran de connexion phishing et l'utilisation du script Aircrack-ng pour obtenir et protéger les hadshake WPA. En tant que tel, il laisse des signatures dans les journaux de routeur compatibles avec l'utilisation de ces techniques. La plupart de ces pratiques sont illégales et indésirables sur tout système que vous n'êtes pas autorisé à auditer.

Partageons nos connaissances

Partageons nos connaissances