De plus en plus, le monde se tourne vers la plate-forme smartphone et l’adopte comme l’appareil numérique de son choix. Les gens n’utilisent pas seulement des smartphones pour la communication vocale, mais aussi des services Web, des courriels, des SMS, du clavardage, des réseaux sociaux, de la photographie, des services de paiement, etc.

Il y a aujourd’hui 2,6 milliards d’abonnements à des smartphones dans le monde, qui devraient atteindre 6,1 milliards d’ici 2020 (il y a 7,3 milliards de personnes sur la planète, soit près d’un smartphone par personne). Cela signifie que le smartphone deviendra la cible de choix des pirates informatiques, car il peut fournir de nombreuses informations sur l’individu qui le porte et peut s’avérer être un point d’entrée dans le réseau de l’entreprise.

Dans cette série, nous allons explorer les méthodes de piratage des smartphones, qui varient généralement selon le type de système d’exploitation (iOS, Android, Windows Phone, etc.). Depuis Android est le système d’exploitation le plus largement utilisé (actuellement 82,8%), il est logique que nous commencions là. Nous finirons par explorer le piratage de l’iOS d’Apple (13,9%) et du Windows Phone de Microsoft (2,6%). Je ne pense vraiment pas qu’il soit judicieux de passer du temps sur le système d’exploitation BlackBerry, car il ne détient que 0,3% du marché, et je ne m’attends pas à ce qu’il survive plus longtemps. De plus, son dernier appareil utilise Android de toute façon.

Dans cette première tranche, nous allons créer un environnement virtuel sécurisé où nous pouvons tester différents hacks. Tout d’abord, nous allons construire des appareils virtuels Android. Deuxièmement, nous allons télécharger et installer le Smartphone Pentest Framework. Ce cadre, financé par DoD et construit par Georgia Weidman, est un excellent outil pour construire et tester des exploits contre les smartphones.

Commençons par construire et déployer les périphériques virtuels Android pour servir de cibles.

- Ouvrir un terminal

Bien sûr, pour commencer, lancez Kali et ouvrez un terminal.

2 – Installez les bibliothèques requises

Pour exécuter ces périphériques virtuels Android sur les systèmes d’exploitation Debian 64 bits (par exemple Kali), nous devons installer plusieurs bibliothèques de clés qui ne sont pas incluses par défaut. Heureusement, ils sont tous dans le référentiel Kali.

kali> apt-get installer lib32stdc ++ 6 lib32ncurses5 lib32zl

Avec ces 3 bibliothèques installées, nous pouvons maintenant procéder en installant l’Android Software Developer Kit (SDK).

- – Installer le SDK Android

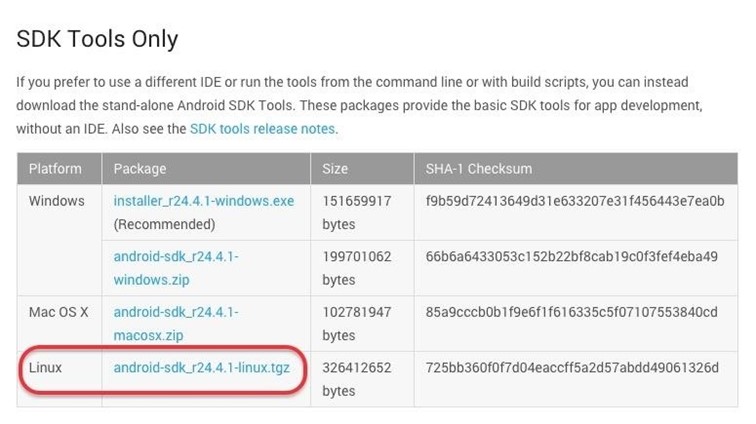

Avec votre navigateur Iceweasel dans Kali, accédez au site Web SDK d’Android et téléchargez les outils Android SDK. Assurez-vous de télécharger le kit Linux. Vous pouvez télécharger et installer les kits Windows ou Mac, puis tester ces périphériques virtuels à partir de Kali, mais cela rendra les choses un peu plus complexes. Restons simple et installons tout à Kali.

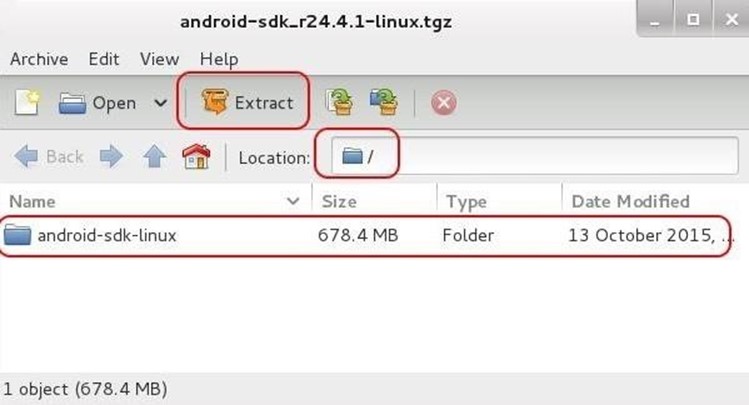

Une fois que vous l’avez téléchargé, vous pouvez l’extraire avec l’outil d’archivage GUI dans Kali, ou par la ligne de commande.

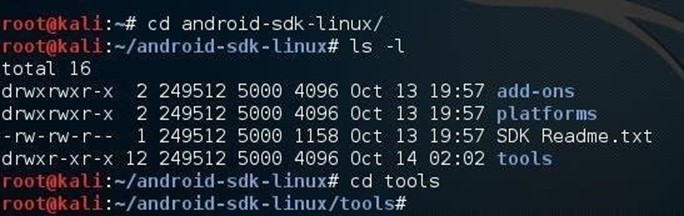

4-Accédez au répertoire des outils

Ensuite, nous devons naviguer vers le répertoire tools du répertoire SDK.

kali > cd /android-pentest-framework/sdk/tools

Une fois que nous sommes dans le répertoire des outils, nous pouvons ensuite exécuter l’application Android. Il suffit de taper

kali > ./android

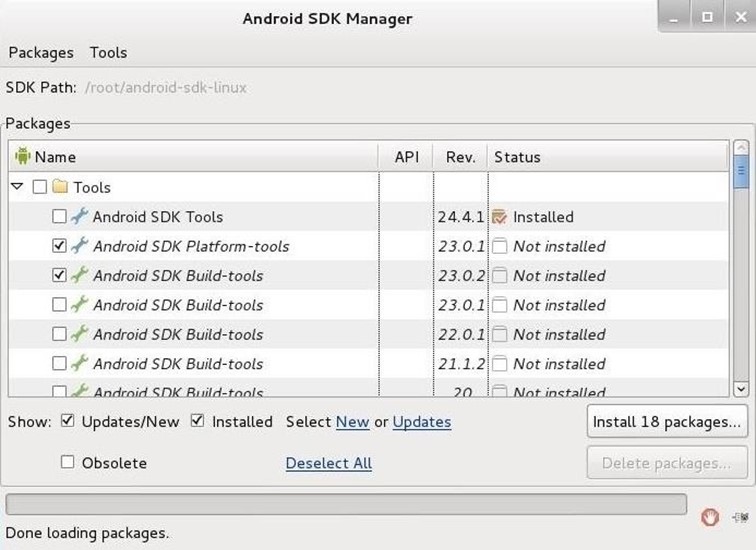

Lorsque vous le faites, le Gestionnaire de SDK ouvrira une interface graphique comme celle ci-dessus. Maintenant, nous allons télécharger deux versions du système d’exploitation Android pour pratiquer notre piratage de smartphone, Android 4.3 et Android 2.2. Assurez-vous de les trouver dans cette liste, cliquez sur la case à côté d’eux, puis cliquez sur le bouton « Installer XX paquets ». Cela permettra au SDK de télécharger ces systèmes d’exploitation sur votre Kali.

5 – Gestionnaire de périphériques virtuels Android

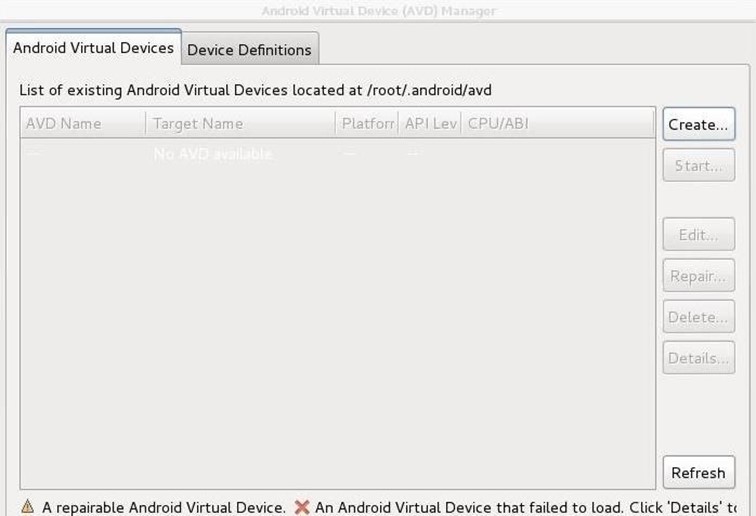

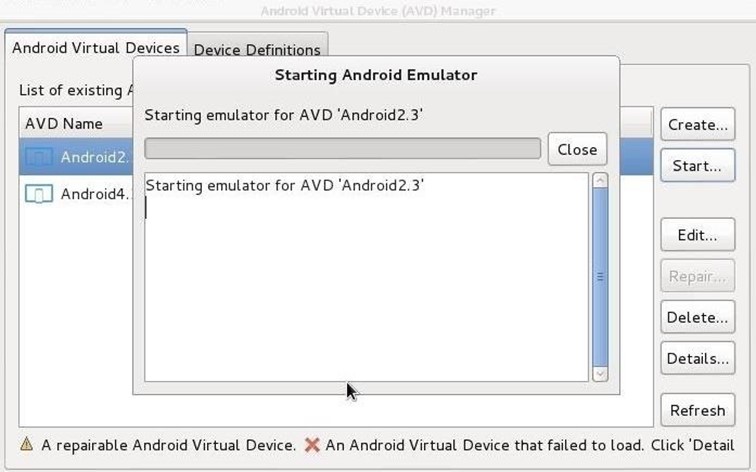

Après avoir téléchargé tous les paquets, nous devons maintenant créer nos dispositifs virtuels Android, ou AVD. À partir du Gestionnaire de SDK illustré ci-dessus, sélectionnez Outils -> Gérer les AVD, ce qui ouvrira une interface comme celle ci-dessous du Gestionnaire de périphériques virtuels Android.

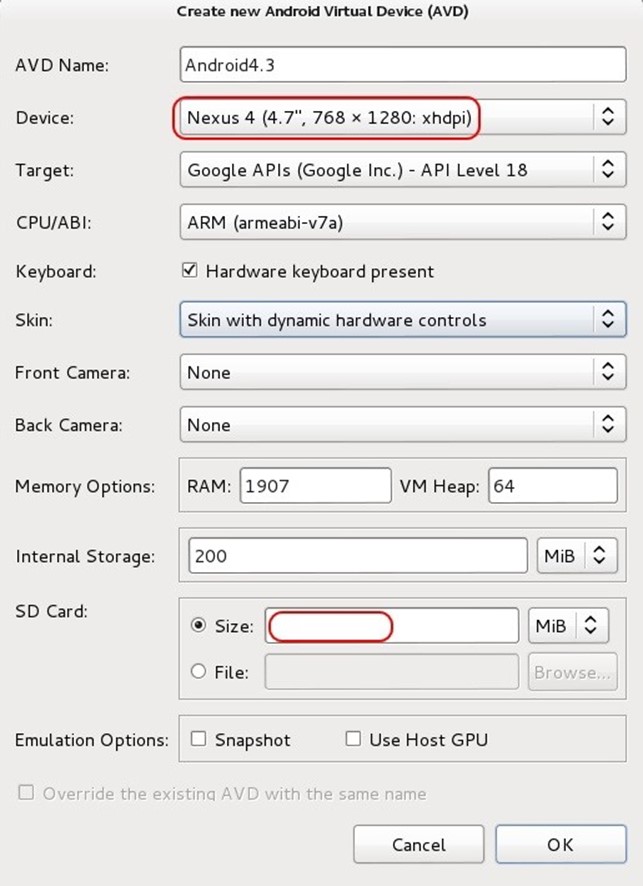

Cliquez sur « Créer », ce qui ouvrira une interface comme celle ci-dessous. Créez deux appareils virtuels Android, un pour Android 4.3 et un pour Android 2.2. J’ai simplement nommé mes appareils « Android 4.3 » et « Android 2.2 » et je vous recommande de faire la même chose.

Choisissez le périphérique Nexus 4 et la cible appropriée (API 18 pour Android 4.3 et API 8 pour Android 2.2) et la «Peau avec des contrôles matériels dynamiques». Le reste des paramètres que vous devez laisser à la valeur par défaut, sauf ajouter une carte SD 100 Mo.

6 – Démarrez le périphérique virtuel Android

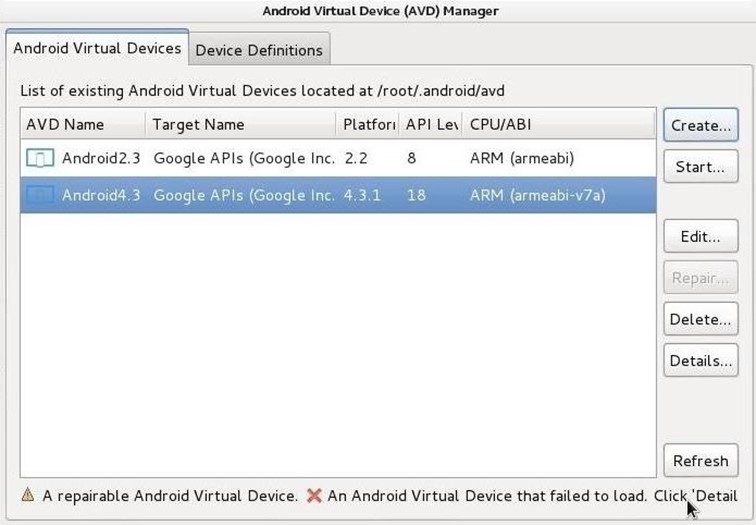

Après avoir créé les deux appareils virtuels Android, le gestionnaire de périphériques virtuels Android devrait ressembler à ceci avec deux appareils:

Allez-y et sélectionnez l’un des périphériques virtuels et cliquez sur « Démarrer ».

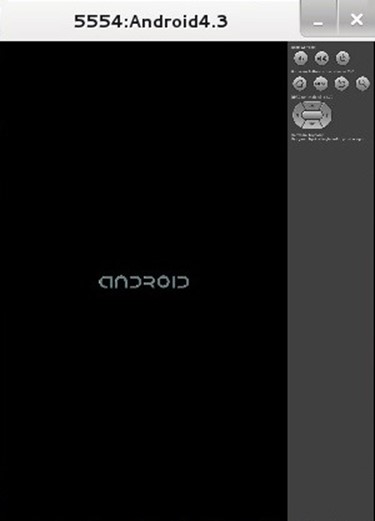

Cela lancera l’émulateur Android en construisant votre appareil virtuel Android. Soyez patient ici, cela peut prendre du temps. Quand il est terminé, vous devriez être accueilli par un smartphone virtuel sur votre bureau Kali!

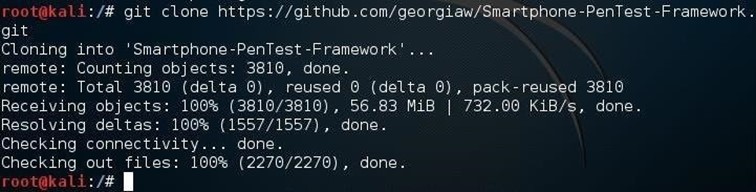

7- Installer le Smartphone Pentest Framwork

L’étape suivante consiste à installer le cadre Smartphone Pentest. Vous pouvez utiliser git clone pour le télécharger sur:

kali > git clone https://github.com/georgiaw/Smartphone-Pentest-Framework.git

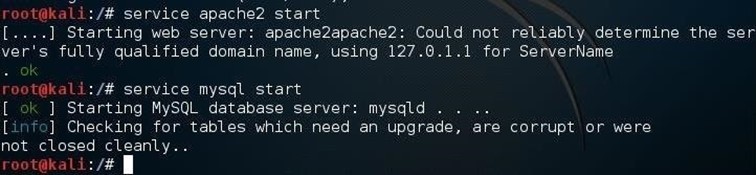

8 – Démarrer Apache

Comme vous aurez besoin d’un serveur web et de la base de données MySQL, allez-y et démarrez ces deux services:

kali > service apache2 start

kali > service mysql start

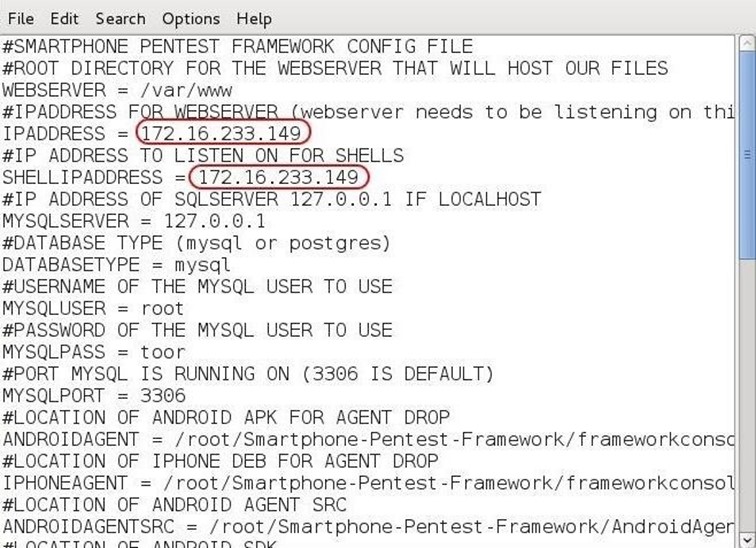

9 – Modifier la configuration

Comme presque toutes les applications basées sur Linux, le Smartphone Pentest Framework est configuré via un fichier de configuration en texte brut. Nous devons d’abord naviguer vers le répertoire avec le sous-répertoire de la console framework:

kali > cd /root/Smartphone-Pentest-Framework/frameworkconsole

Et puis ouvrez le fichier de configuration avec n’importe quel éditeur de texte. Dans ce cas, j’ai utilisé Leafpad:

kali > leafpad config

Nous aurons besoin de modifier la variable IPADDRESS et la variable SHELLIPADDRESS pour refléter l’adresse IP réelle de votre système Kali (vous pouvez le trouver en tapant « ifconfig »).

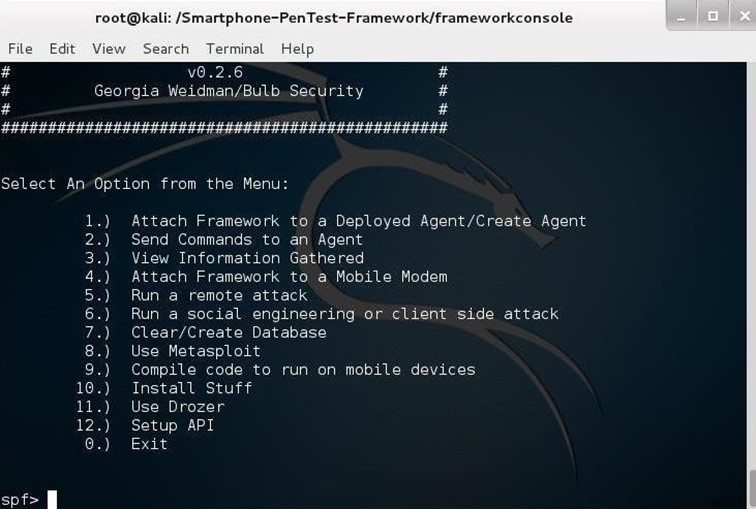

10 – Démarrer le cadre

Maintenant, nous sommes prêts à démarrer le Smartphone Pentest Framework. Il suffit de taper:

kali> ./framework.py

Et cela devrait ouvrir le menu Framework, comme ci-dessous.

Maintenant, nous sommes prêts à commencer à pirater les smartphones!

Partageons nos connaissances

Partageons nos connaissances

Je ne peux pas oublier comment j’ai attrapé mon mari infidèle. c’était un bon menteur et je devais obtenir des preuves… Un hacker rigoureux m’a aidé. Ce pirate informatique m’a aidé à recevoir des SMS, des appels et des discussions sur les réseaux sociaux avec d’autres hommes pendant que j’étais au travail. Vous pouvez essayer, les gars. Son e-mail est arturplavnik @ gmailcom Parfois, ce genre de choses est très décevant, mais avec le temps, les choses s’amélioreront.